#Update 2021.2.26 :

HA 構成時に Uplink インタフェースに設定する IP アドレスは Active / Standby 両ノードにおいて同一の IP アドレスを設定する必要があるようです。それに伴い、本記事内の関連箇所も訂正させていただきました。

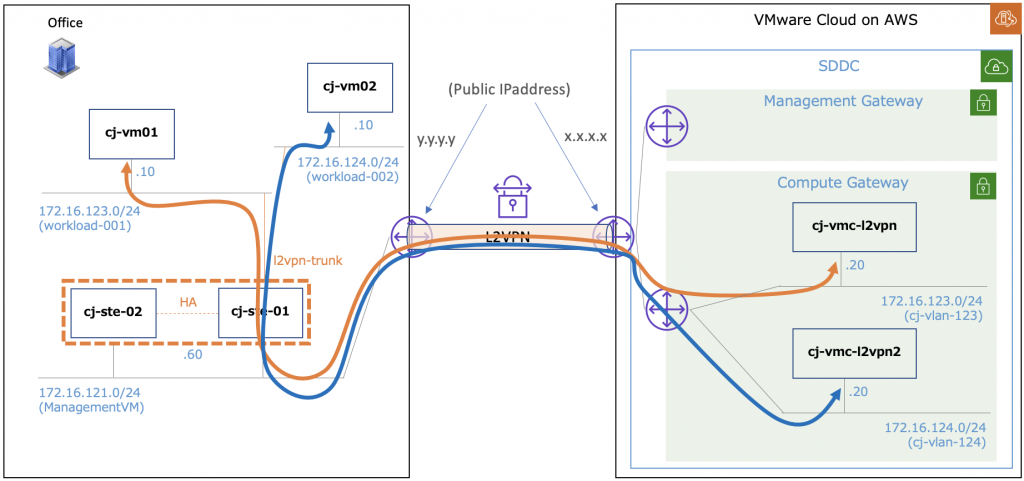

本日は、前回の Autonomous Edge を利用した VMConAWS の L2VPN 設定方法に続き、Standalone Edge を利用した際の設定方法について共有したいと思います。また、今回も Standalone Edge の HA 構成および動作確認の内容を含んでおります。では、早速イメージ図からみていきましょう。

イメージ図

・オンプレ (左) 側の “cj-vm01 と cj-vm02” から、VMConAWS (右) 側の “cj-vmc-l2vpn と cj-vmc-l2vpn2” へそれぞれ L2VPN 経由で疎通可能になることを確認したいと思います。

注意事項

・本記事は、以下の環境バージョンにてテストを行ったものとなります。バージョンの差によって動作仕様などが異なる可能性がございます。

| SDDC | 1.12v3 |

| Standalone Edge | Build 11197779 |

事前準備

・前回の Autonomous Edge と同じく事前にパラメータシートをご用意いただくのがお勧めです。本記事のテスト内容においては、下記パラメータシートを用意してあります。

| カテゴリ (大) | カテゴリ (小) | Node 0 (cj-ste-01) | Node 1 (cj-ste-02) |

| User must visit CLI … | CLI “admin” User Password | CJ-PASSWORD | CJ-PASSWORD |

| CLI “enable” User Password | CJ-PASSWORD | CJ-PASSWORD | |

| CLI “root” User Password | CJ-PASSWORD | CJ-PASSWORD | |

| Uplink Interface | IP Address | 172.16.121.60 | 172.16.121.60 |

| Prefix Length | 24 | 24 | |

| Default Gateway | 172.16.121.254 | 172.16.121.254 | |

| DNS IP Address | 172.16.121.51 | 172.16.121.51 | |

| L2T | Egress Optimized IP Addresses | 172.16.121.254 | 172.16.121.254 |

| Peer Address | x.x.x.x | x.x.x.x | |

| Peer Code | MC…V19 | MC…V19 | |

| Sub Interfaces | Sub Interfaces VLAN (Tunnel ID) | 123(1123) | 123(1123) |

| High Availability | Enable HA for this appliance | Check-in | Check-in |

| HA index | 0 | 1 | |

| HA IP for Node 0 | 169.254.100.1 | 169.254.100.1 | |

| HA IP for Node 1 | 169.254.100.2 | 169.254.100.2 | |

| HA dead interval | 15 | 15 |

・オンプレ環境において、予め以下のトランクポート用のポートグループを作成してあります。(Autonomous Edge の時と同じ設定となっています。)

| l2vpn-trunk | セキュリティ | 無差別モード | 承諾 |

| MAC アドレス変更 | 拒否 | ||

| 偽装転送 | 承諾 | ||

| VLAN | タイプ | VLAN トランク | |

| VLAN トランクの範囲 | 0-4094 |

設定の流れ

- VMConAWS の L2VPN 設定

- Standalone Edge のデプロイ

- Standalone Edge の HA 構成

- HA 動作確認

- 新規セグメントを追加する方法

1. VMConAWS の L2VPN 設定

VMConAWS コンソール上の設定においては、前回 Autonomous Edge で紹介させていただいた内容と同じとなりますので、本記事では割愛させていただきます 。詳細については、前回の記事をご参照ください。(補足:本テストでは Extended Segments として以下の設定をしてあります。)

| Segment Name | VPN Tunnel ID |

| cj-vlan-123 | 1123 |

| cj-vlan-124 | 1124 |

2. Standalone Edge のデプロイ

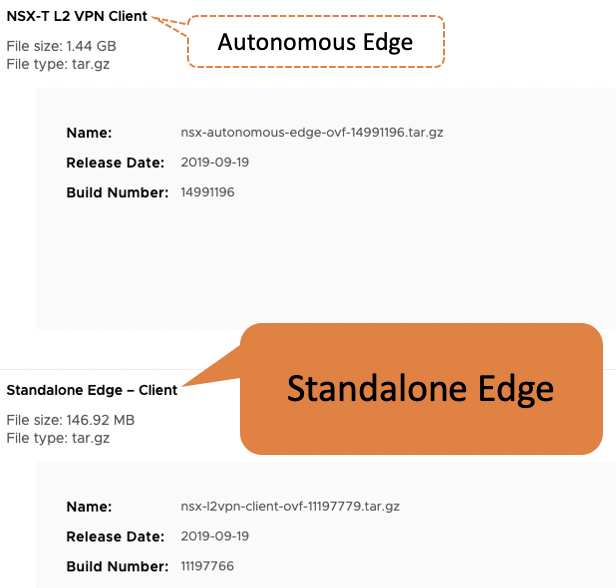

Standalone Edge は、Autonomous Edge のダウンロードページより入手可能です。

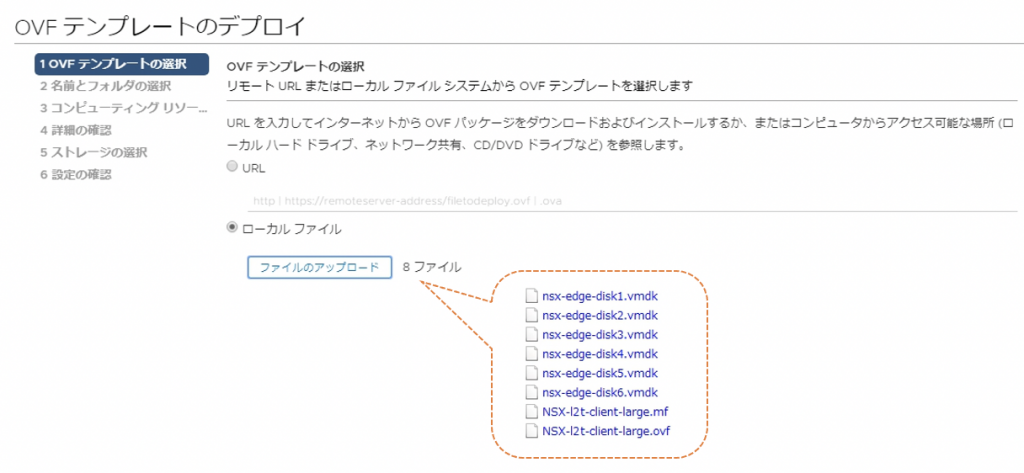

Standalone Edge をダウンロードした後は、オンプレミス環境で “vSphere Client > ホストおよびクラスタ> OVF テンプレートのデプロイ” よりデプロイを開始します。ダウンロードした圧縮ファイルを解凍すると複数のファイルが確認できます。テンプレートの選択においては、下記 8 ファイルを選択します。(NSX-l2t-client… の OVF ファイルであることを確認してください。)

その後、以下の通りステップごとに設定を行って行きます。

- 名前とフォルダの選択:仮想マシン名 “cj-ste-01” と設定。

- コンピューティングリソースの選択 : 本テストでは、”Workload” リソースプールを設定。

- 詳細の確認 : 確認後、次へ。

- ストレージの選択 : データストアを選択します。本テストでは、”vsanDatastore” を設定。

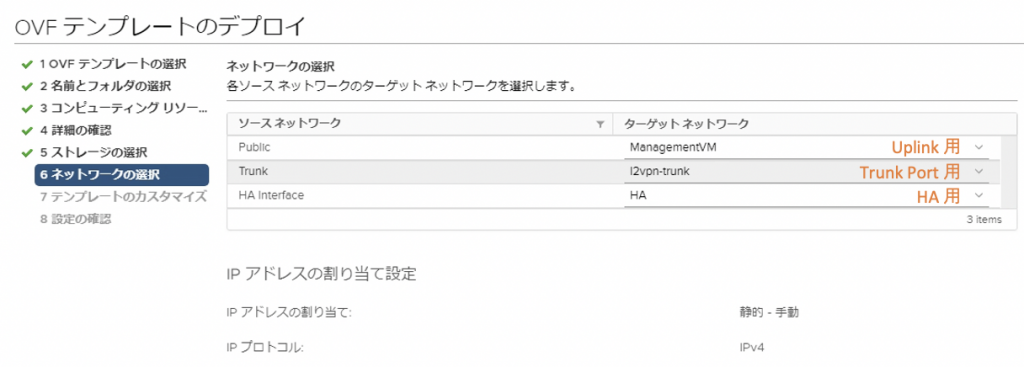

- ネットワークの選択 : ネットワークを設定。本テストでは、以下の画面通りに設定をしてあります。

- テンプレートのカスタマイズ : 上記、事前準備の Standalone Edge パラメータシートに掲載されている内容にて設定。上記パラメータシートに掲載されてない内容については空白状態にして次へ。

- 設定の確認 : 確認後、完了。

3. Standalone Edge の HA 構成

デプロイが完了したら、Standalone Edge を Power-On にて起動します。(Node 0 を起動した後、Node 1 を起動してください。※Tip : 同時に起動した場合、HA 構成が Act/Act 状態になる場合があります。) この状態ではまだ オンプレミスの仮想マシンと VMConAWS 上の仮想マシン間での疎通 (PING) はできない状態です。また、Standalone Edge は Autonomous Edge と異なり GUI の管理画面が提供されないものとなります。そのため、HA 構成を行うためには CLI での操作が必要です。

3-1. Standalone Edge へコンソールよりログイン

下記、コマンドにて Node 2 台へログインします。

Node 0 (cj-ste-01) & 1 (cj-ste-02):

nsx-l2t-edge login : admin

Password : 上記パラメータシートを参照して入力

nsx-l2t-edge> en

Password : 上記パラメータシートを参照して入力

nsx-l2t-edge# 3-2. 各 Node の MAC アドレス情報を確認

Node 0 & 1:

nsx-l2t-edge# configure terminal

nsx-l2t-edge(config)# ha get-localnode

[MAC アドレス 1] [MAC アドレス 2] [MAC アドレス 3] <--- メモしてください。3-3. Peer Node の MAC アドレス情報を登録

Node 0 :

nsx-l2t-edge(config)# ha set-peernode [MAC アドレス 1] [MAC アドレス 2] [MAC アドレス 3] <--- メモしておいた Node 1 の MAC アドレス情報を入力。

Node 1 :

nsx-l2t-edge(config)# ha set-peernode [MAC アドレス 1] [MAC アドレス 2] [MAC アドレス 3] <--- メモしておいた Node 0 の MAC アドレス情報を入力。3-4. HA 開始

Node 0 & 1:

nsx-l2t-edge(config)# ha admin-state UP <--- UP は大文字で入力。3-5. HA 設定適用

Node 0 & 1:

nsx-l2t-edge(config)# commit

nsx-l2t-edge(config)# quit

nsx-l2t-edge#これで HA 設定が完了し、オンプレミスと VMConAWS 間で L2VPN が繋がる状態となります。

4. HA 動作確認

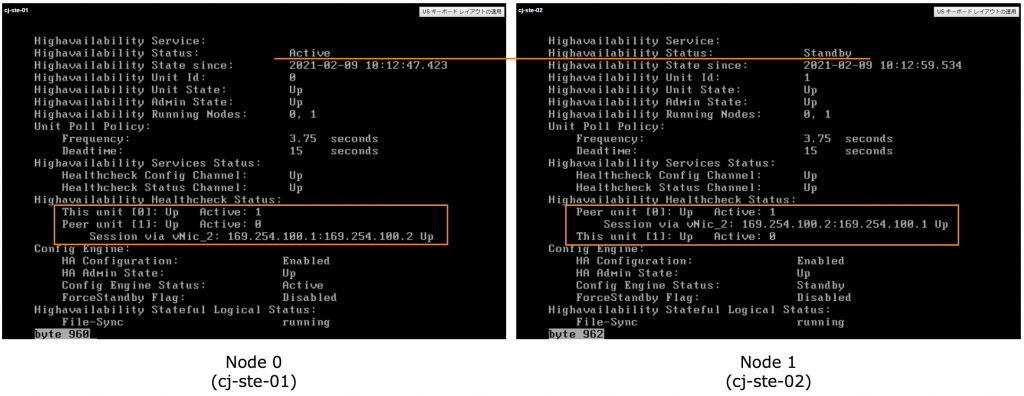

以下のコマンドにて、Standalone Edge の HA 設定状態が確認可能です。

Node 0 & 1:

nsx-l2t-edge# show service highavailability

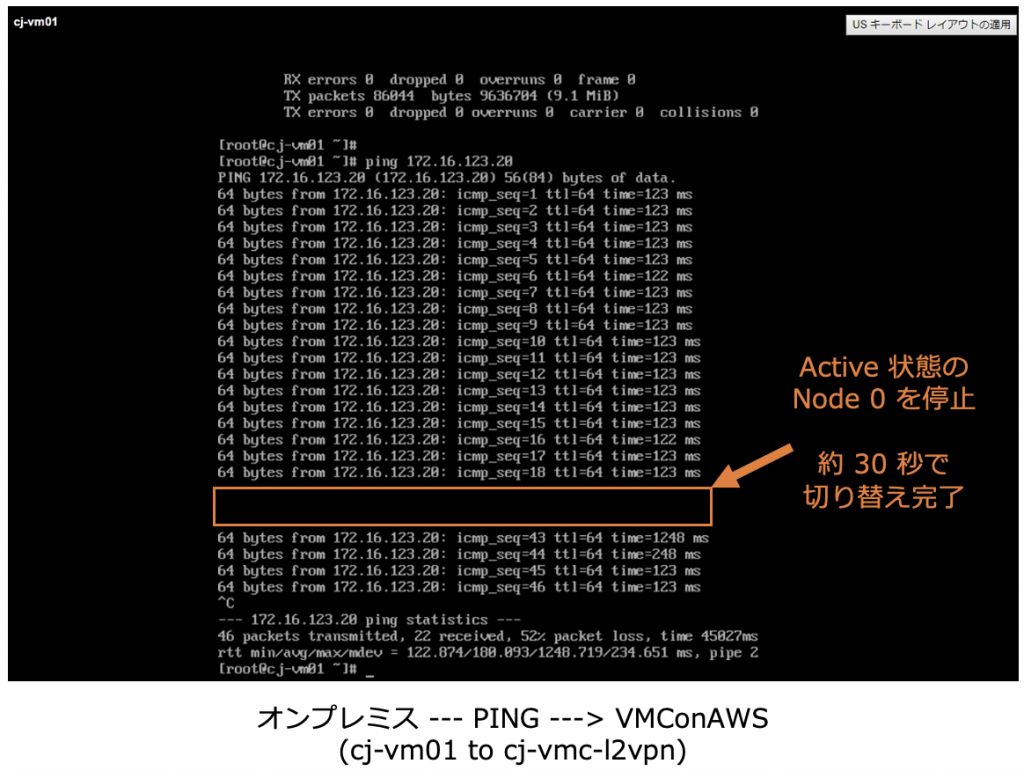

HA (Active / Standby) 構成状態となっており、HA Admin State が Up 状態であることが確認できます。また、以下のようにオンプレの仮想マシンと VMConAWS の仮想マシン間で疎通 (PING) が可能な状態も確認できます。

仮想マシン間の疎通状態で、Active 状態の Standalone Edge をシャットダウンし、HA の切り替え動作を確認しましたが、約 30 秒程度で正常に切り替わることが確認できました。また、VMConAWS コンソールの L2VPN 設定画面においても、正常に L2VPN が接続されている状態 (Success) が確認可能です。

5. 新規セグメントを追加する方法

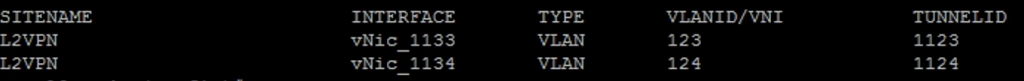

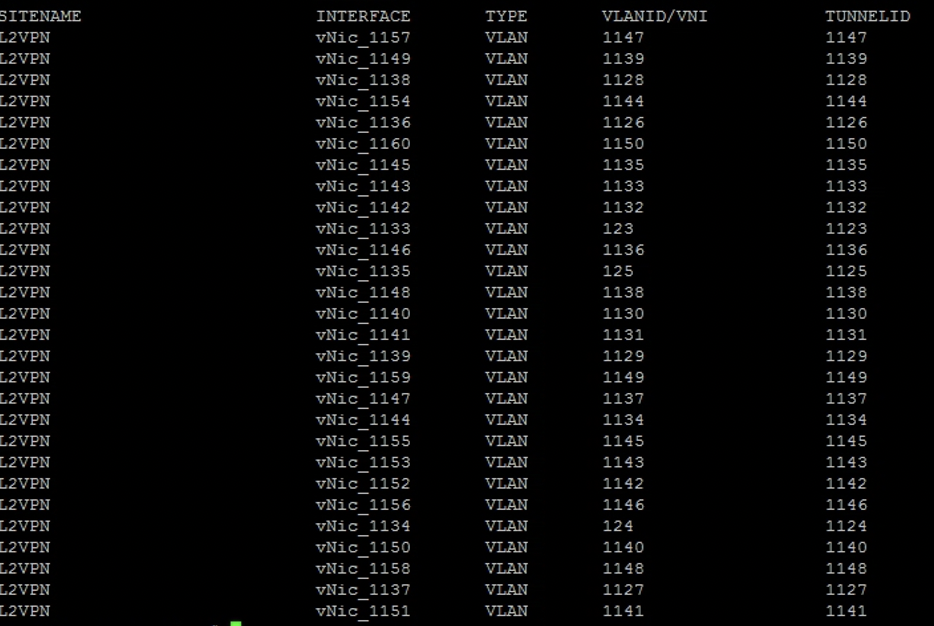

Standalone Edge にて L2 延伸をしている状態で、後から別の新規セグメント (VLAN) を拡張したい場合は、下記コマンドにて追加可能です。(VMC コンソール上の設定は上記手順 1 にて既に設定済みの状態です。) まずは、現状の拡張されているセグメント情報を確認しましょう。

nsx-l2t-edge# show service l2vpn site

既に拡張済みのオンプレミス VLAN 123 セグメント情報が確認できます。それでは、下記コマンドにて新規セグメントを追加しましょう。

nsx-l2t-edge# configure terminal

nsx-l2t-edge(config)# sub-interface pairs "124:1124" <--- "オンプレミス拡張 VLAN : VMConAWS コンソール上に設定した Tunnel ID"

nsx-l2t-edge(config)# commit

nsx-l2t-edge(config)# show service l2vpn site

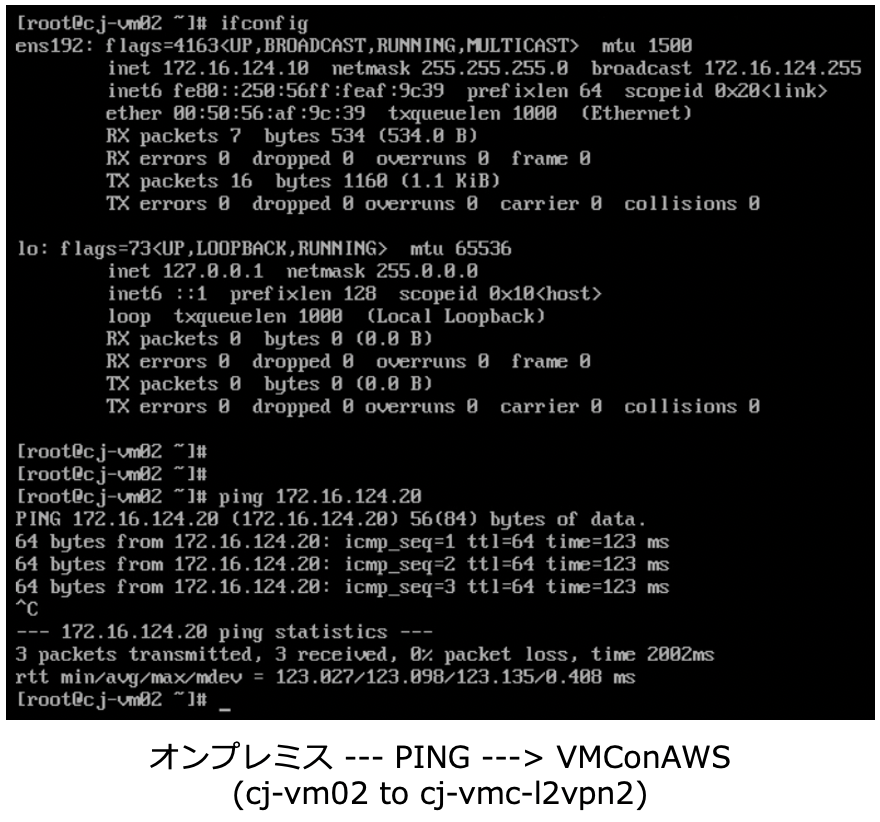

VLAN 124 セグメントが接続状態を確認するため、オンプレと VMConAWS の仮想マシン間での疎通 (PING) を確認すると、下記のように疎通可能であることが確認できます。

同時に複数の新規セグメントを追加するには、下記コマンドで可能です。(例. VLAN 125 と 126 セグメントを追加)

nsx-l2t-edge(config)# sub-interface pairs "125:1125 126:1126"

nsx-l2t-edge(config)# commitもし、VLAN ID と Tunnel ID を同じにするのであれば、下記コマンドにて多くのセグメント追加が可能です。

nsx-l2t-edge(config)# sub-interface range 1126 1150

nsx-l2t-edge(config)# commit

これにて Standalone Edge における HA 構成の設定および動作確認が完了いたしました。VMConAWS における L2VPN ソリューションとしては Autonomous Edge がメインのようですが、必要に応じて Standalone Edge のご利用も可能かと思います。本記事がクラウドへの L2VPN / L2 延伸をご検討中の方に少しでもお役に立てれば嬉しいです。

[参考情報]

コメントを残す