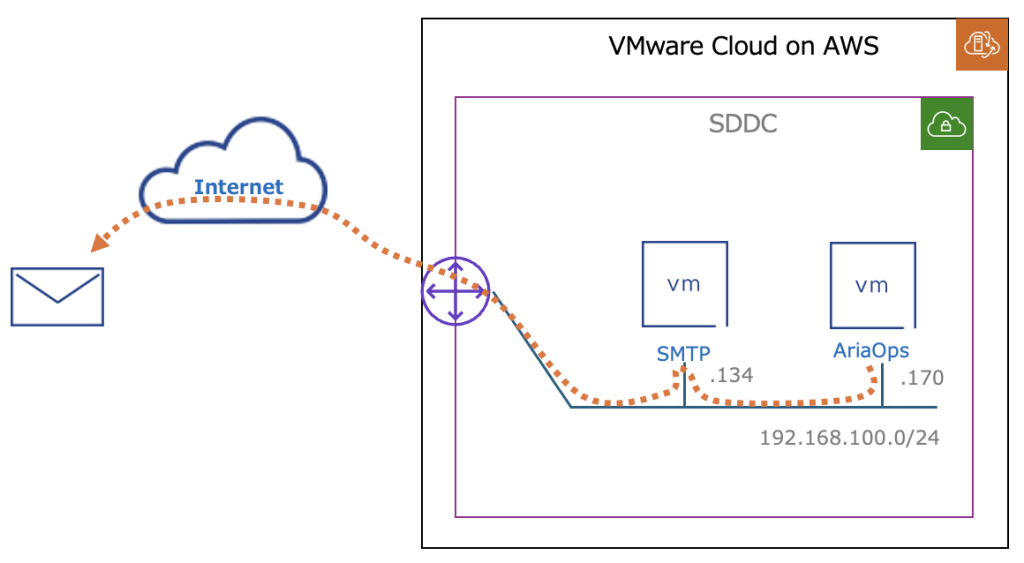

今回は VMware Aria Operations (以降、AriaOps) を利用して、VMC SDDC 上の特定リソースプール配下で稼働中の仮想マシンの使用率をレポートする方法について紹介したいと思います。

イメージ図

1. VMC SDDC 上に AriaOps をデプロイ

AriaOps および SMTP サーバーの具体的なインストール手順については割愛させていただきます。AriaOps については、下記公式ドキュメントを参考に SDDC 上でのデプロイおよび VMConAWS 環境を登録してください。

・Create a Node by Deploying an OVF

・Configuring VMware Cloud on AWS in VMware Aria Operations

また、下記ドキュメントをご参考の上、両サーバーに対する Gateway Firewall の設定 (本記事では、”Outbound : ANY 許可” ) も行なってください。

・Add or Modify Compute Gateway Firewall Rules

2. VMC SDDC 上に SMTP サーバーを構築

本記事における SMTP サーバーは、Ubuntu の Postfix 環境としてあり、”/etc/postfix/main.cf” 内に “mynetworks = 192.168.100.0/24” を設定済となります。

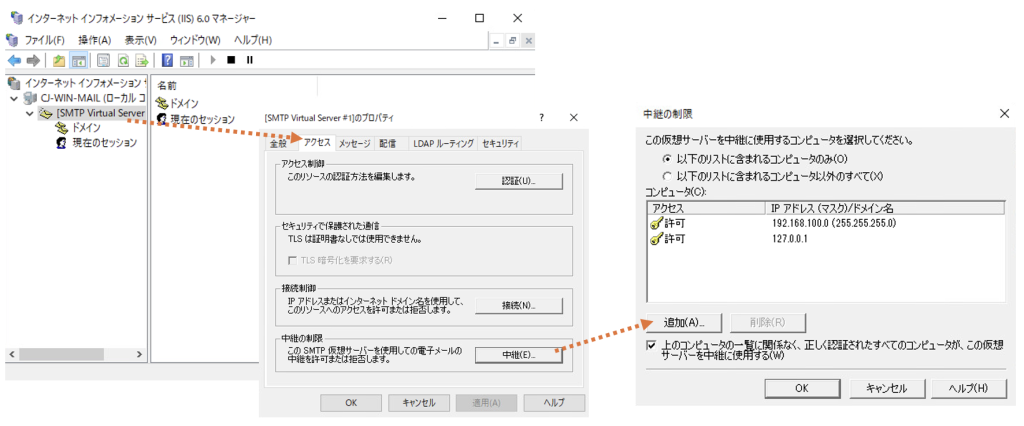

もし、Windows Server で SMTP サーバーを用意したい場合は、 下記の通り SMTP サーバー機能をインストールしてご利用ください。ちなみに、下記 SMTP サーバー機能は Windows Server 2022 ではご利用できなくなっているようなので、Windows Server 2019 などの利用をご検討ください。

・サーバーマネージャー > 管理 > 役割と機能の追加 > “機能” 箇所にて、”SMTP サーバー” をインストール

・サーバーマネージャー > ツール > IIS 6.0 マネージャー

3. AriaOps にて送信設定

下記箇所より、標準のメールプラグインを設定します。本記事では、SMTP ホストとして “上記 SMTP サーバーの IP アドレス (192.168.100.134)”、SMTP ポートとして 25 番ポートと設定済です。

・AriaOps コンソール > 構成 > アラート > 送信設定 > 送信インスタンス タブ > 追加 > 標準のメールプラグイン

下記関連するドキュメントとなりますので、併せてご参照ください。

・Adding Outbound Notification Plug-Ins in VMware Aria Operations

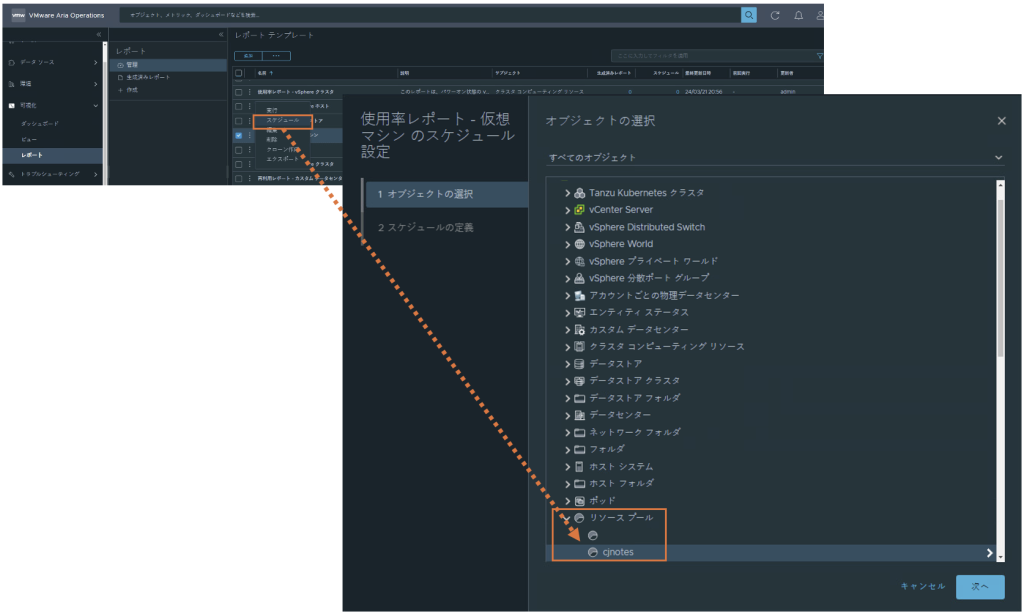

4. AriaOps にて、レポートスケジュール設定

下記箇所より、”使用率レポート – 仮想マシン” レポートのスケジュールを設定します。

・AriaOps コンソール > 可視化 > レポート > 管理 > “使用率レポート – 仮想マシン” > スケジュール > vCenter Server 配下のリソースプール (本記事では、cjnotes) を選択

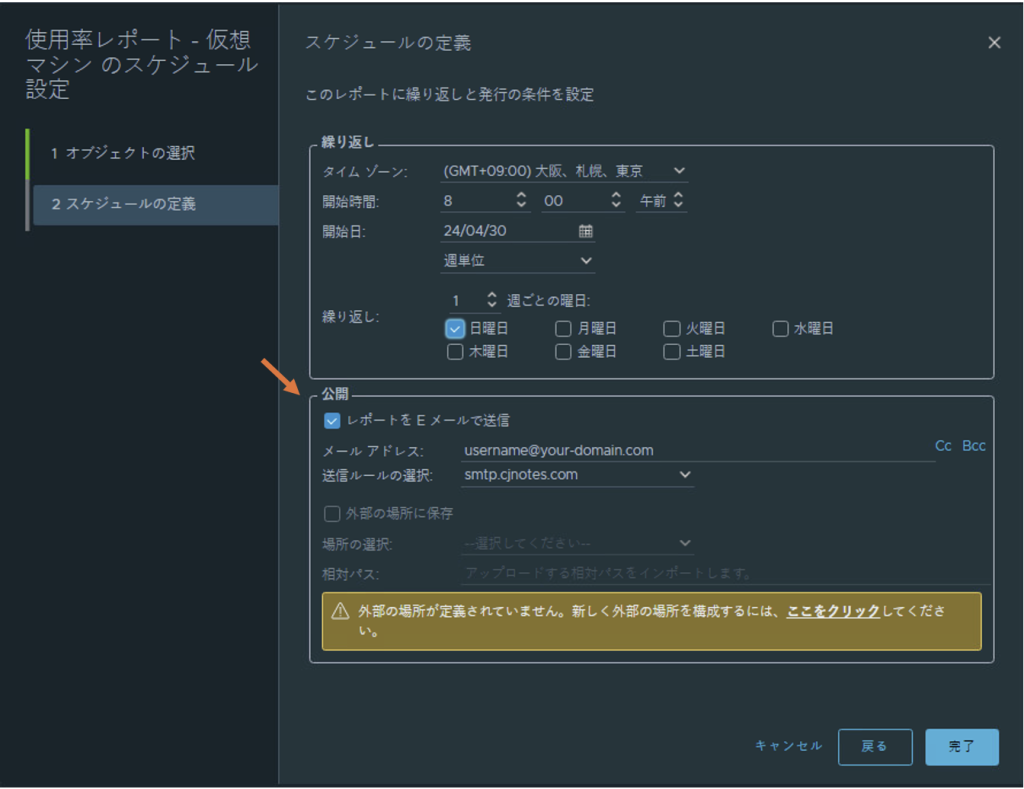

その後、繰り返しおよびレポートを受信するメールアドレスおよび SMTP サーバーを設定します。

下記関連するドキュメントとなりますので、併せてご参照ください。

・Schedule a Report

5. 該当レポートの受信を確認

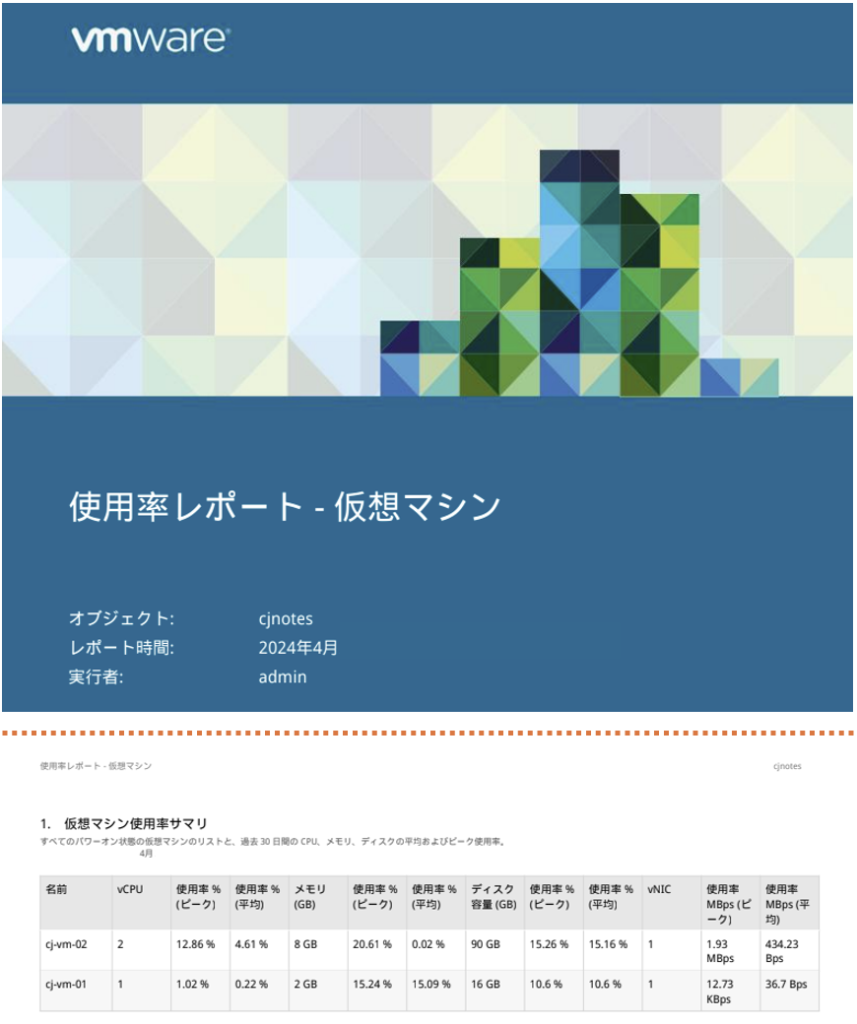

下記の通り、上記設定いただいたメールアドレス宛にて、”使用率レポート – 仮想マシン” レポートを受信していることを確認します。

また、受信メールには CSV、PDF ファイルが添付されており、PDF ファイルを開くと下記の通り生成されたレポートの詳細が確認可能です。

[参考情報]

・Create a Node by Deploying an OVF

・Configuring VMware Cloud on AWS in VMware Aria Operations

・Add or Modify Compute Gateway Firewall Rules

・Adding Outbound Notification Plug-Ins in VMware Aria Operations

・Schedule a Report