CJです。

先日、API Explorer を利用した VMware Cloud on AWS (以下、VMConAWS) の簡単な API の使い方を紹介しました。今日はその延長線で、”Postman” という API クラウアントツールを利用した VMConAWS Firewall ルールの情報を確認する方法について共有したいと思います。詳細については、以下のテストイメージをご確認ください。

テストイメージ

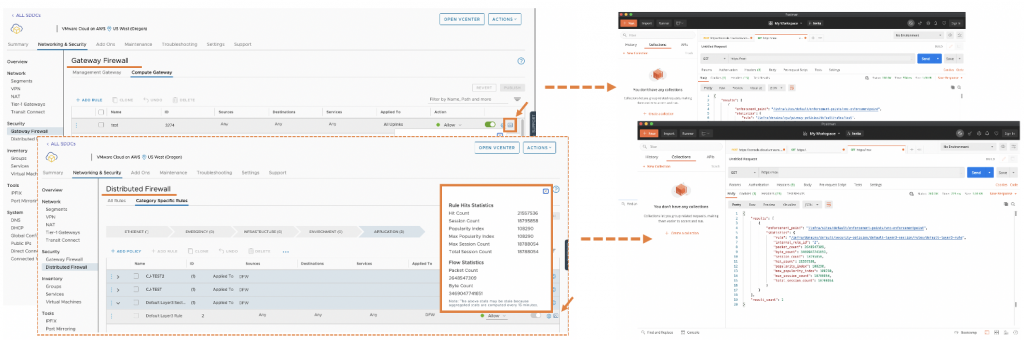

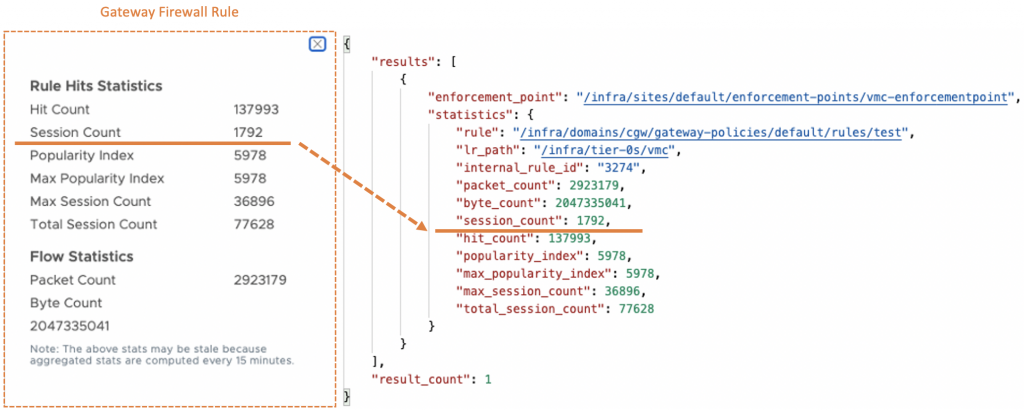

本記事で紹介するテスト内容としては、SDDC コンソール上の Gateway および Distributed Firewall ルールの右側にある “ルール ヒット数の統計情報” を Postman より確認することにします。イメージとしては以下となります。

右 (Postman) : NSX VMC Policy API (GET)

注意事項

・本記事は、SDDC version 1.12 環境でテストをしたものとなります。将来バージョンの差によって動作仕様などが異なる可能性がございます。ご了承ください。

・本記事では、Postman のインストール方法などについては割愛します。

確認の流れ

- API Token 取得

- 確認対象の Firewall ルール確認

- Request URL の構成イメージ

- Request URL の構成要素確認

- access_token 取得

- API 実行

- 結果の確認

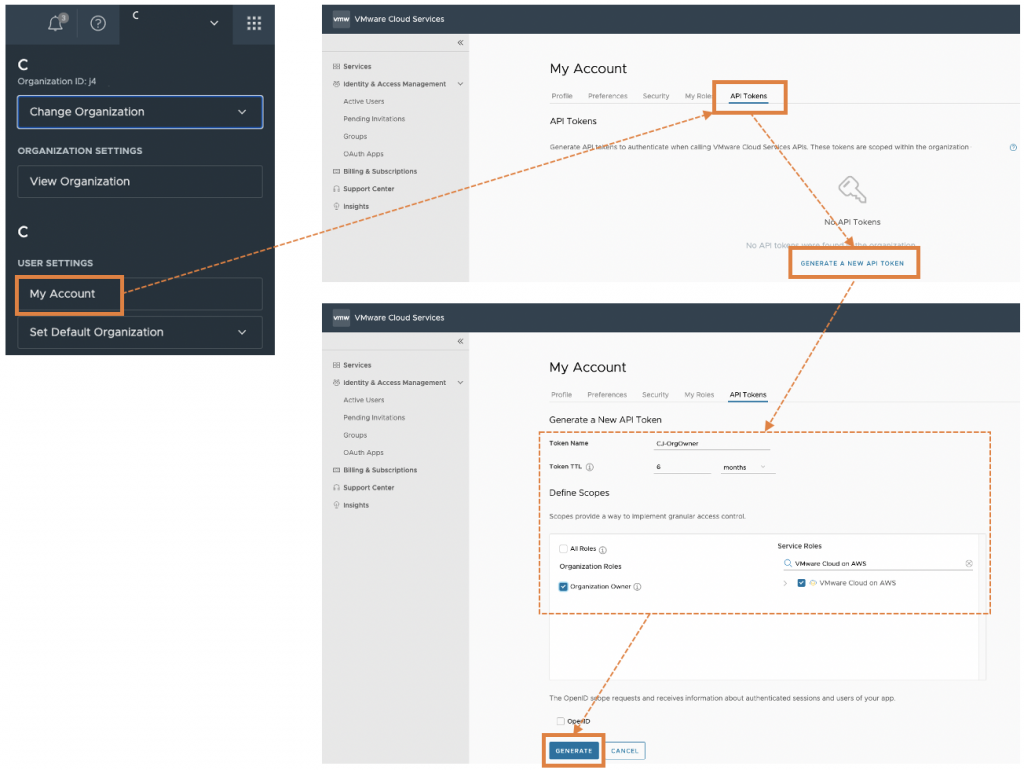

1. API Token 取得

VMC コンソールの画面右上にあるユーザー名のところをクリックし、”USER SETTINGS > [My Account]”にて My Account 画面へアクセスします。画面遷移後、”API Tokens タブ > [GENERATE A NEW API TOKEN]” にて API Token を生成してください。本記事では、以下の通りに Org Owner ロールの Token を取得する例となリます。

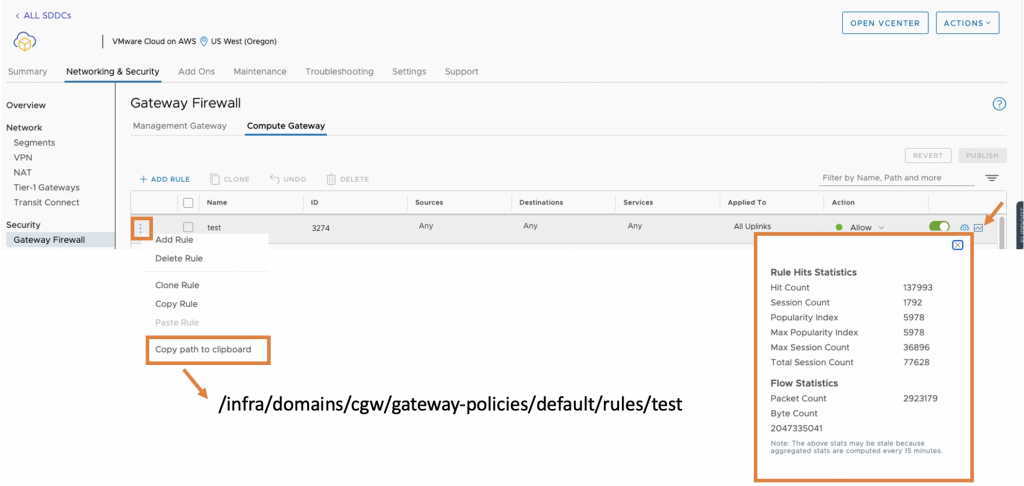

2. 確認対象の Firewall ルール確認

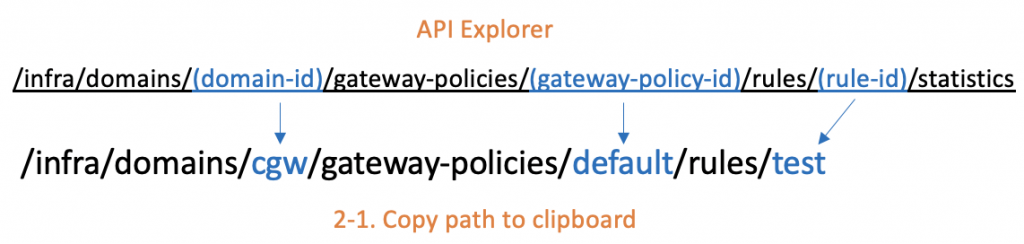

2-1. Gateway Firewall ルールの確認。ルール名の左側にある “:” をクリックし、”Copy path to clipboard” にて API をメモしておきます。

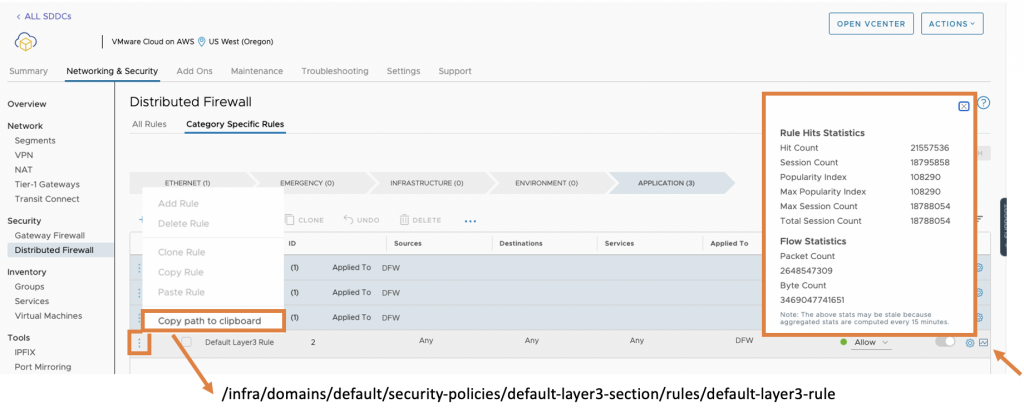

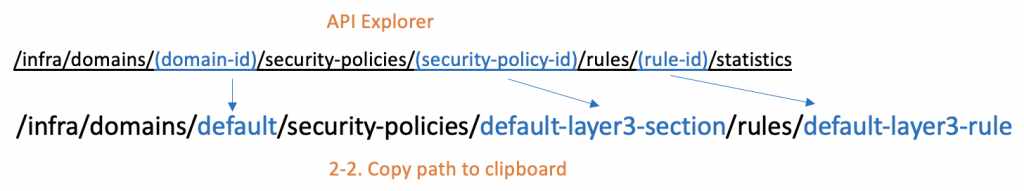

2-2. Distributed Firewall ルールの確認。2-1 手順と同じく、”Copy path to clipboard” にて API をメモしておきます。

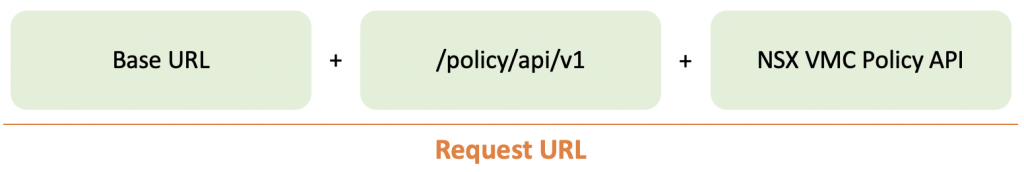

3. Request URL の構成イメージ

最後の手順 “6. API 実行” にて、Postman に入力いただく “Request URL” を作成する必要があります。以下は、Request URL の構成イメージとなります。

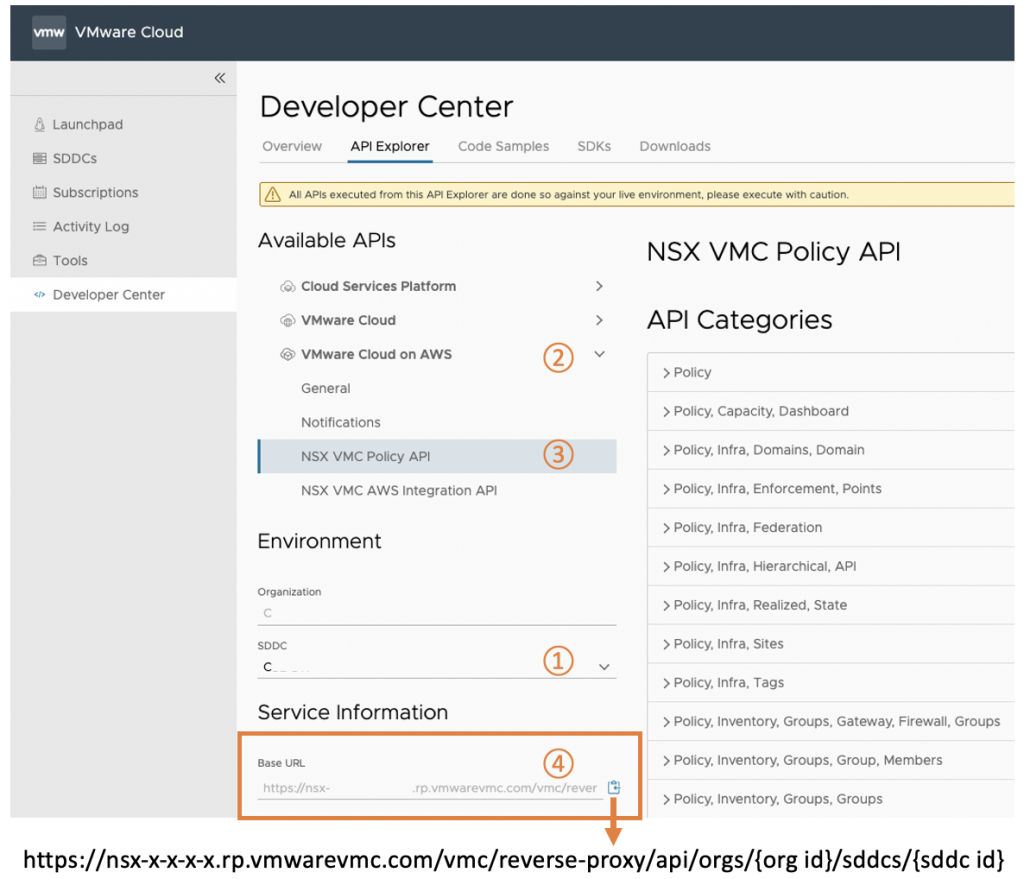

4. Request URL の作成

4-1. Base URL の確認。以下の API Explorer より Base URL を確認します。

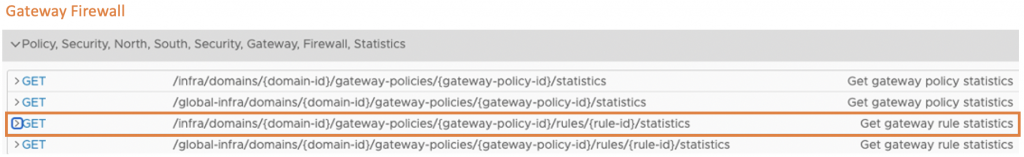

4-2. Gateway Firewall ルールの “ルール ヒット数の統計情報” API を API Explorer より確認。

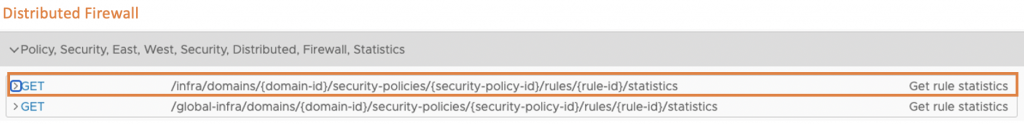

4-3. Distributed Firewall ルールの “ルール ヒット数の統計情報” API を API Explorer より確認。

4-4. Request URL の作成。4-[1〜3] で確認した内容にて、Gateway および Distributed Firewall 用の Request URL を作成しておきます。#Tip: 統計情報を確認するためには、作成した Request URL 行の最後に”statistics” を忘れないようにしてください。

・Gateway Firewall :

https://nsx-x-x-x-x.rp.vmwarevmc.com/vmc/reverse-proxy/api/orgs/{org id}/sddcs/{sddc id}/policy/api/v1/infra/domains/cgw/gateway-policies/default/rules/test/statistics・Distributed Firewall :

https://nsx-x-x-x-x.rp.vmwarevmc.com/vmc/reverse-proxy/api/orgs/{org id}/sddcs/{sddc id}/policy/api/v1/infra/domains/default/security-policies/default-layer3-section/rules/default-layer3-rule/statistics5. access_token 取得

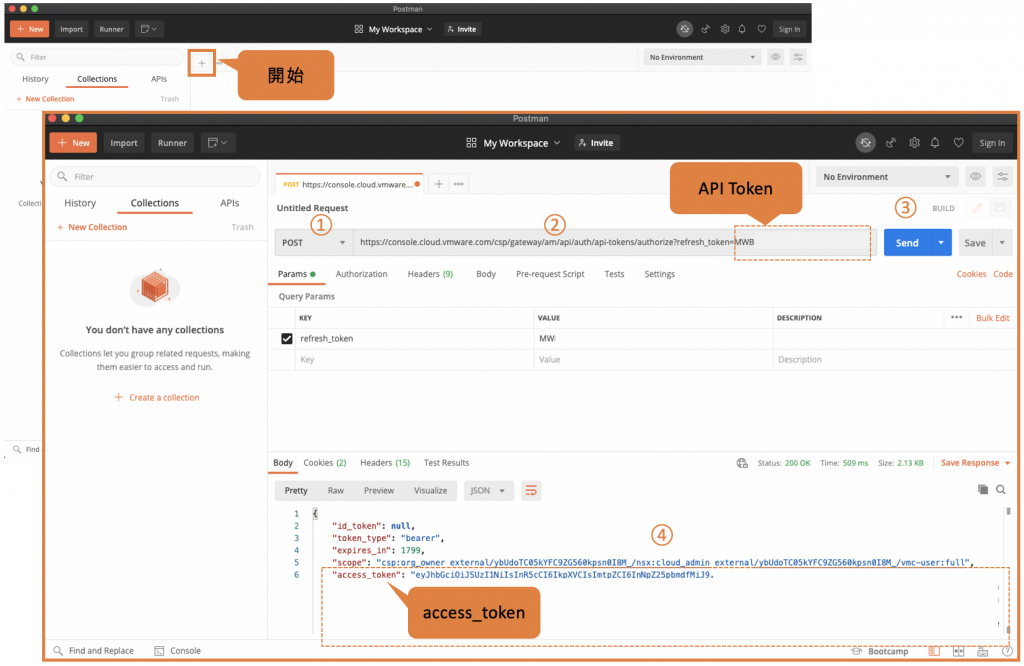

Postman を起動し、”+” クリックにてリクエスト画面を表示します。画面遷移後、以下の内容にて、acess_token を取得します。

・①:POST

・②:上記の手順 “1. API Token 取得” で取得した API Token を、{API Token 入力} に入力します。”{ }” は不要です。

https://console.cloud.vmware.com/csp/gateway/am/api/auth/api-tokens/authorize?refresh_token={API Token 入力}・③:Send にて access_token 取得を実行してください。

・④:access_token が表示されるので、コピーしておきます。”” は不要です。

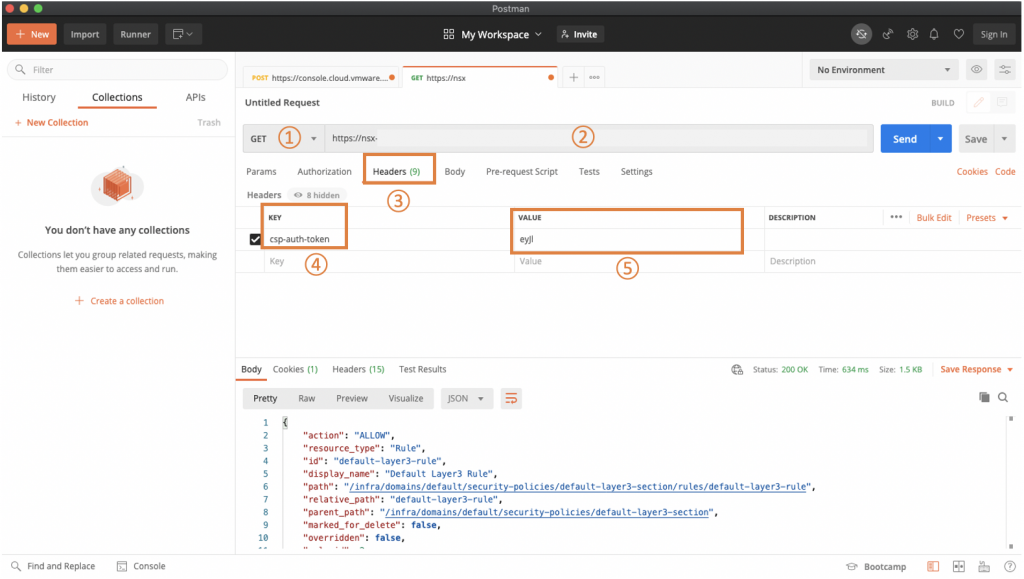

6. API 実行

・①:GET

・②:手順 4-4 で作成した Request URL を入力 (Gateway Fireall を実行した後、繰り返し Distributed Firewall も実行)

・③:Headers

・④:KEY の値として、”csp-auth-token” を入力。

・⑤:手順 5 で取得した “access_token” を入力後、”Send” ボタンにて API 実行。そうすると、画面下の Body に実行結果が表示されます。

7. 結果の確認

以下の通りに、VMC コンソールで確認した値 (例. Session Count) が、Postman からも取得できること (値. session_count) が確認できます。

以上で、Postman を利用した VMConAWS Firewall ルールの情報を確認する方法について共有させていただきました。API にて “ルール ヒット数の統計情報” の確認が必要なケースなどに本記事が少しでもお役に立てれば嬉しいです。なお、API での確認が必要な際は API Explorer に合わせて Postman もとてもシンプルな UI で有効なツールかと思いますので、ぜひお試しください。

[参考情報]

[VMC on AWS] NSX VMC ポリシー API を使用して 1000 個以上のオブジェクトを表示できない (78858)

コメントを残す