VMware Cloud on AWS (以降、VMConAWS) では、現時点で下記 KB の通りデフォルトユーザーとして “cloudadmin@vmc.local” ユーザーのみがご利用可能となっており、”vmc.local” ドメインでのユーザー追加はできない仕様となっております。

[VMC on AWS] Unable to add a user other than cloudadmin@vmc.local (82395)

ユーザー側では、ご自身の運用ポリシーなどによって “cloudadmin@vmc.local” 外のユーザーを追加したいこともあると思います。

この場合、上記 KB の通りオンプレミス AD ユーザーを利用する必要がありますが、リンク先のドキュメントを参照すると ‘Hybrid Linked Mode (以降、HLM) を構成しないといけない?’ など少し混乱することもあると思いますので、今回は実際 AD 連携動作を試した内容を共有したいと思います。

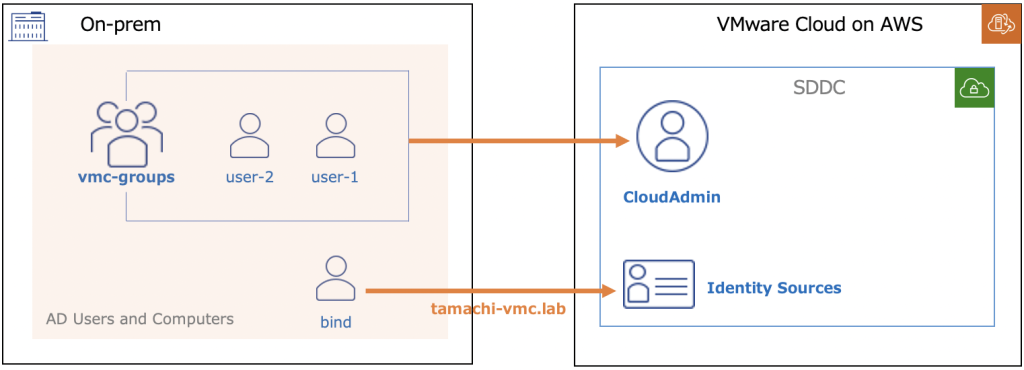

ちなみに、オンプレミス AD ユーザーにて VMC の SDDC (vSphere Client) へアクセスするためには、HLM 構成は不要であり、”オンプレミス AD ドメインを VMConAWS SDDC vCenter Server の ID ソースとして追加” することで可能です。

イメージ図

事前準備

| AD グループ名 | AD ユーザー名 | 備考 |

| vmc-groups | user-1 | |

| vmc-groups | user-2 | ID ソース追加後、グループに追加 |

| – | bind | ID ソース追加用のユーザー |

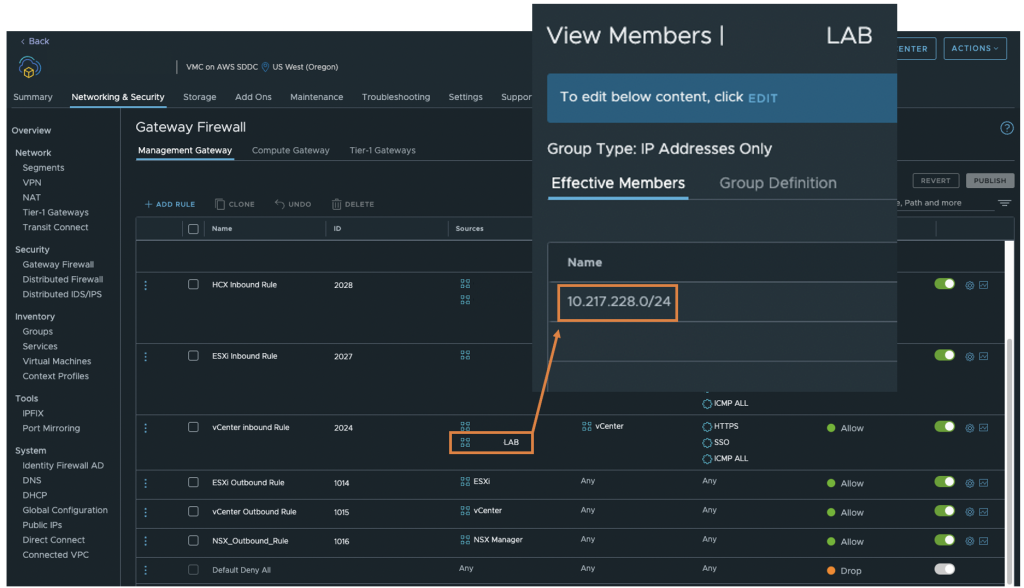

・本テスト環境では、予めオンプレミス側の Management Network より、VMConAWS の vCenter へのアクセス (HTTPS、SSO、ICMP ALL) を Gateway Firewall (Management Gateway) 上で許可してあります。ご自身の環境にあわせて VMConAWS との通信及び Firewall 設定の適用をご検討ください。

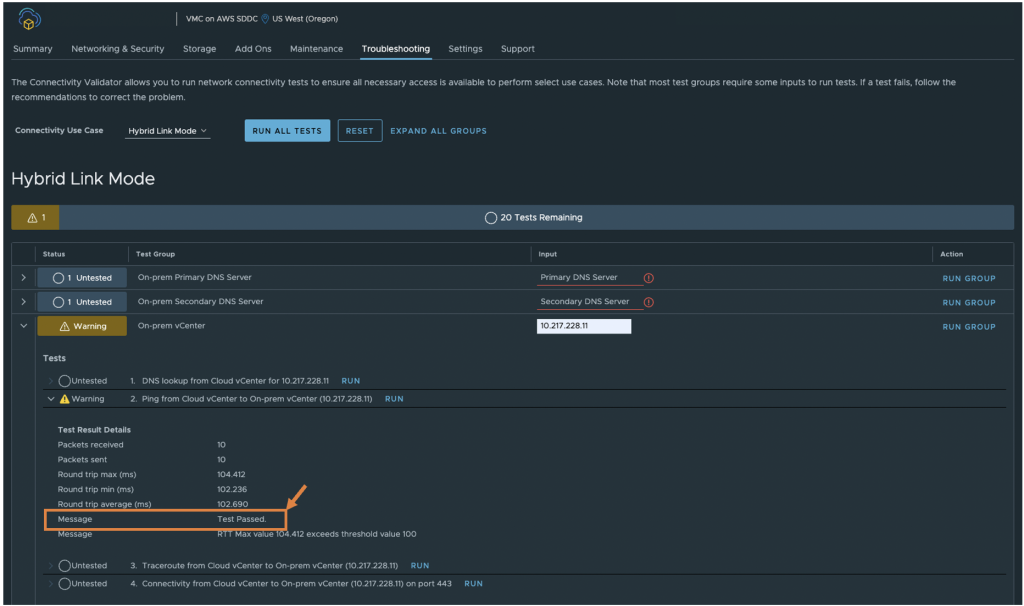

・Tips : オンプレミスと VMConAWS 環境間の接続状態については、VMC Console の Troubleshooting より PING テストを活用することも有効かと思います。

例. オンプレミス AD サーバー (10.217.228.11) への Ping テストを実行し、Test Passed 結果を確認

手順

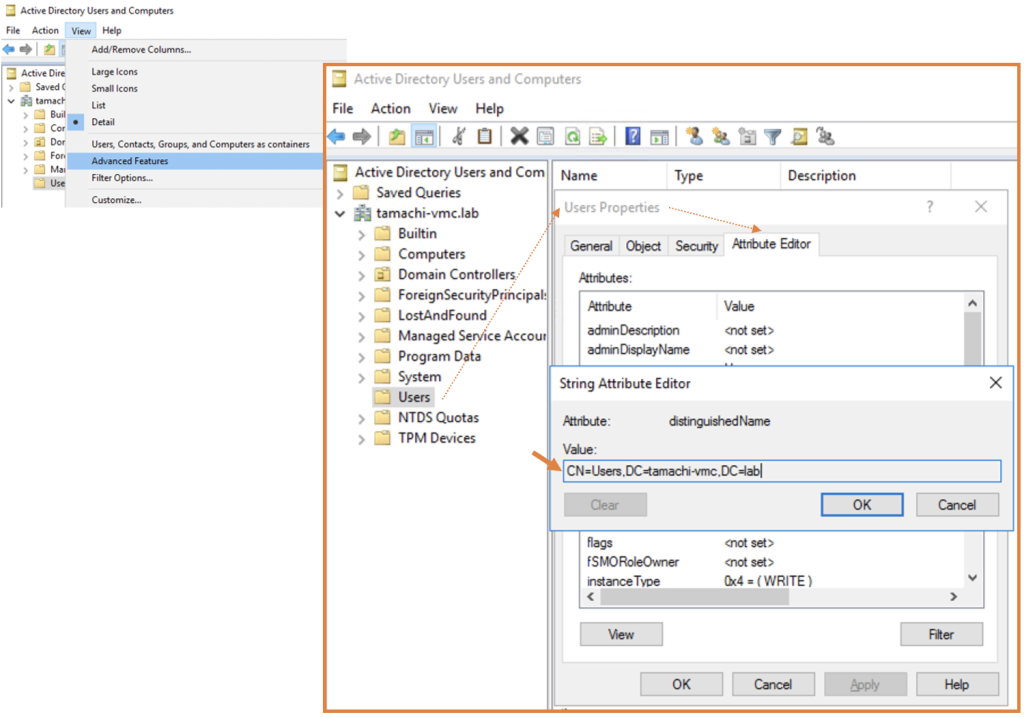

1. Base distinguished name の確認

・オンプレミス AD Users and Computers > View > Advanced Features > Users (Users Properties) > Attribute Editor > distinguishedName より、Value (“CN=Users,DC=tamachi-vmc,DC=lab” ) をご確認ください。

Value : “CN=Users,DC=tamachi-vmc,DC=lab”

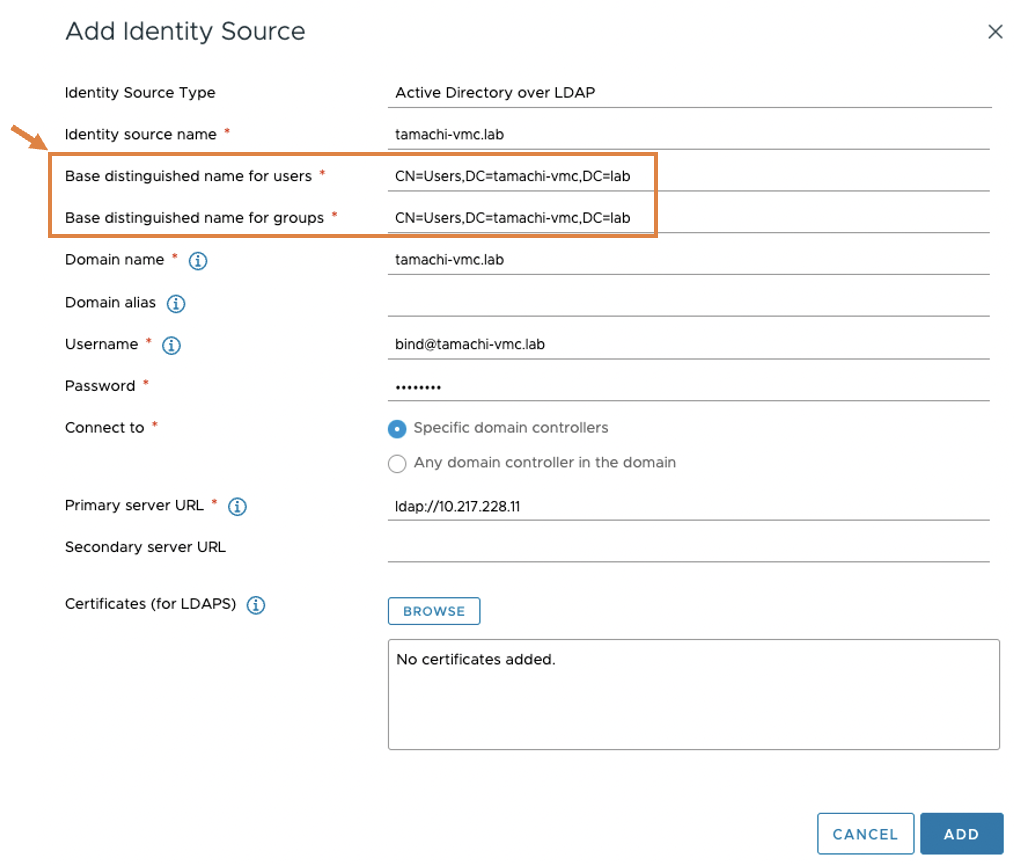

2. ID ソースの追加

・VMConAWS の “vSphere Client > Administration > Single Sign On (Configuration) > Identity Sources > ADD” にて、ID ソースを追加

| Identity Source Type | Active Directory over LDAP |

| Identity source name | tamachi-vmc.lab |

| Base distinguished name for users | CN=Users,DC=tamachi-vmc,DC=lab |

| Base distinguished name for groups | CN=Users,DC=tamachi-vmc,DC=lab |

| Domain name | tamachi-vmc.lab |

| Username | bind@tamachi-vmc.lab |

| Password | bind ユーザーのパスワード |

| Primary server URL | ldap://10.217.228.11 |

・Tips : 本テスト環境においては、ldap サーバーを AD サーバーの IP アドレスにしてあります。もし FQDN の指定が必要な際は、”VMC Console > Networking & Security > System (DNS)” にて、オンプレミス環境の DNS サーバーを登録してください。

・Tips : 本テスト環境においては、ldap 指定にしてありますが、ldaps をご利用の際はこちらの KB をご参照の上、証明書も設定してください。

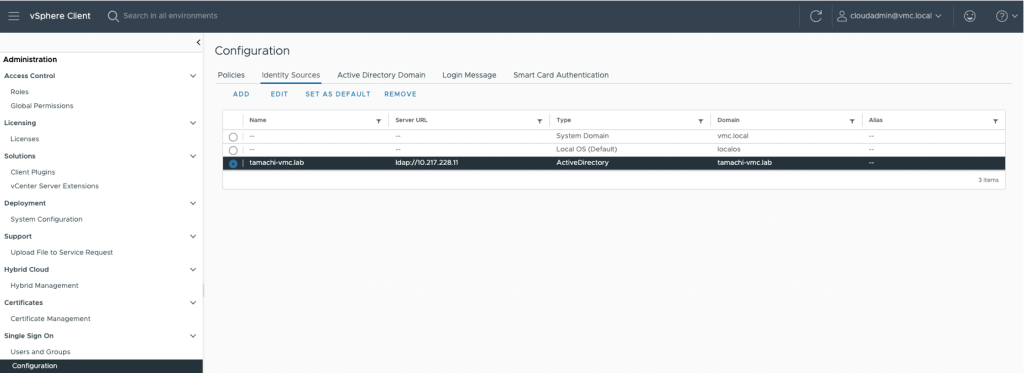

下記の通り ID ソースが追加されたことが確認できます。

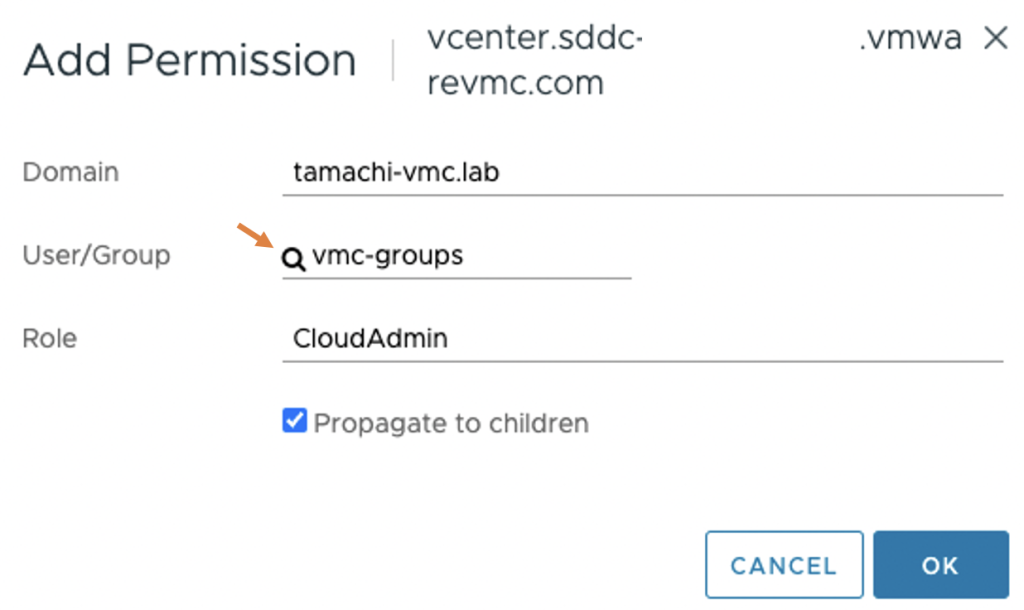

3. VMConAWS vCenter へのアクセス権限追加

・VMConAWS の “vSphere Client > Hosts and Clusters > vCenter 選択 > Permissions > ADD” にて、AD グループを追加

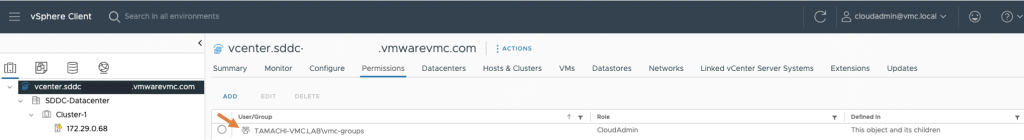

下記の通り正常にアクセス権限が付与されたことが確認できます。

4. AD ユーザーからのアクセス確認

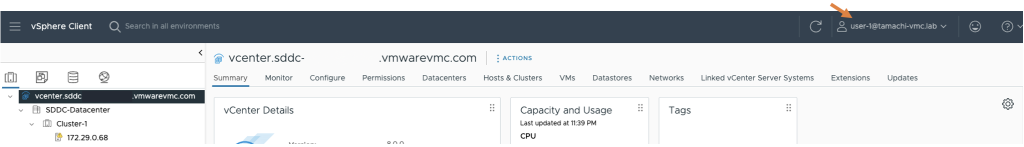

4-1. AD ユーザー (User-1@tamachi-vmc.lab) にてアクセス確認。

・既に “User-1” は AD グループに属しているため、下記の通りアクセスが可能です。

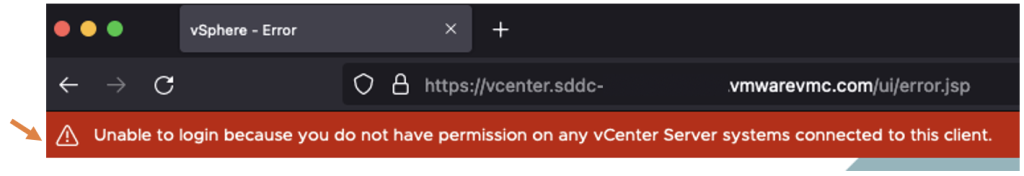

4-2. AD ユーザー (User-2@tamachi-vmc.lab) にてアクセス確認。

・”User-2″ は、まだ AD グループに属していない状態です。この状態でアクセスを試してみると下記のエラーメッセージが確認可能です。

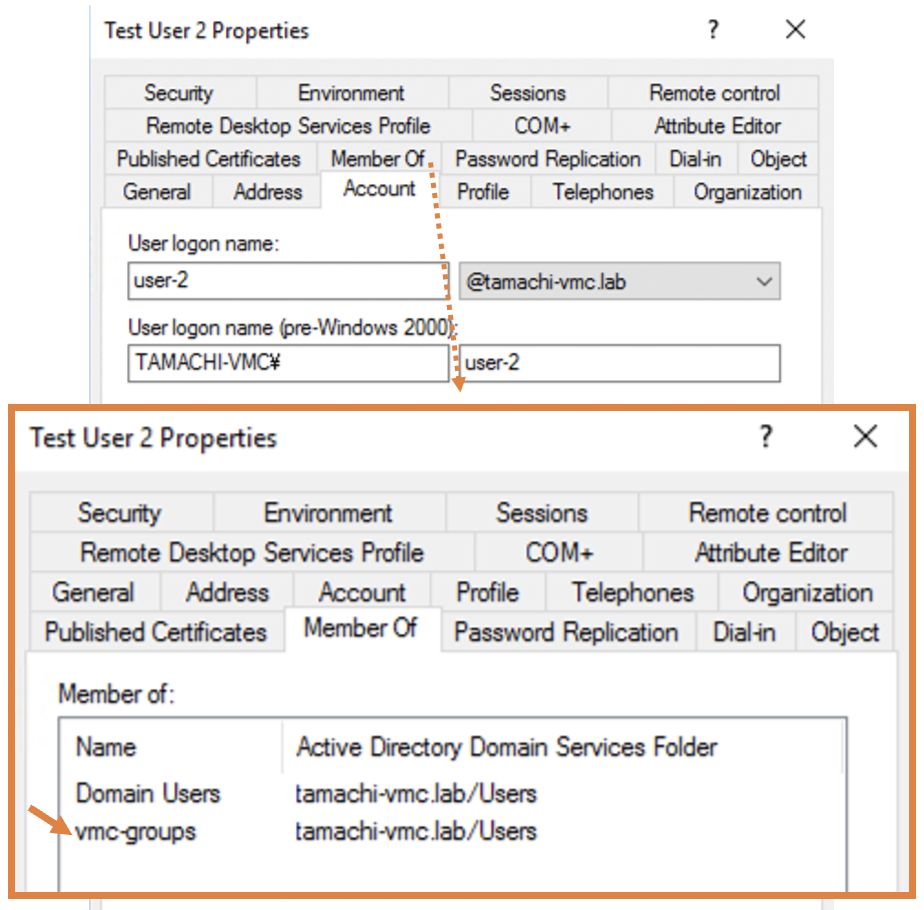

・AD グループ (vmc-groups) に、User-2 を追加します。

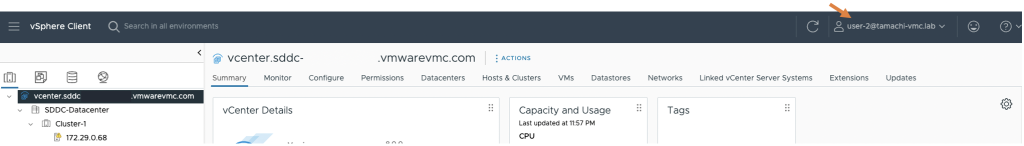

・”User-2″ も、下記の通りアクセスが可能となります。

以上、AD ユーザーにて VMConAWS の vSphere Client へアクセスする方法の紹介でした。

[参考情報]

[VMC on AWS] Unable to add a user other than cloudadmin@vmc.local (82395)

Add an Identity Source to the SDDC LDAP Domain

Configuring a vCenter Single Sign-On Identity Source using LDAP with SSL (LDAPS) (2041378)