この投稿は、vExperts Advent Calendar 2021 の 19日目です。

みなさんは vRealize Log Insight Cloud (以降、vRLIC) または vRealize Log Insight (以降、vRLI) をご存じでしょうか。

vRLIC は、オンプレミスおよびクラウド環境のログを収集し、監査およびトラブルシューティングの際にとても有効なサービスです。本サービスのベースとなるのが、オンプレミス向け vRLI 製品であり、これを VMware 社がマネジードサービスとして提供しているものとなります。また、vRLIC は本ブログでもよく紹介している VMConAWS に付属しており、VMConAWS ユーザーの場合、一定の制約 (VMware Cloud core features) はあるものの無料で利用可能です。もちろん、Premium Subscription へのアップグレードにてフル機能を使うことも可能です。

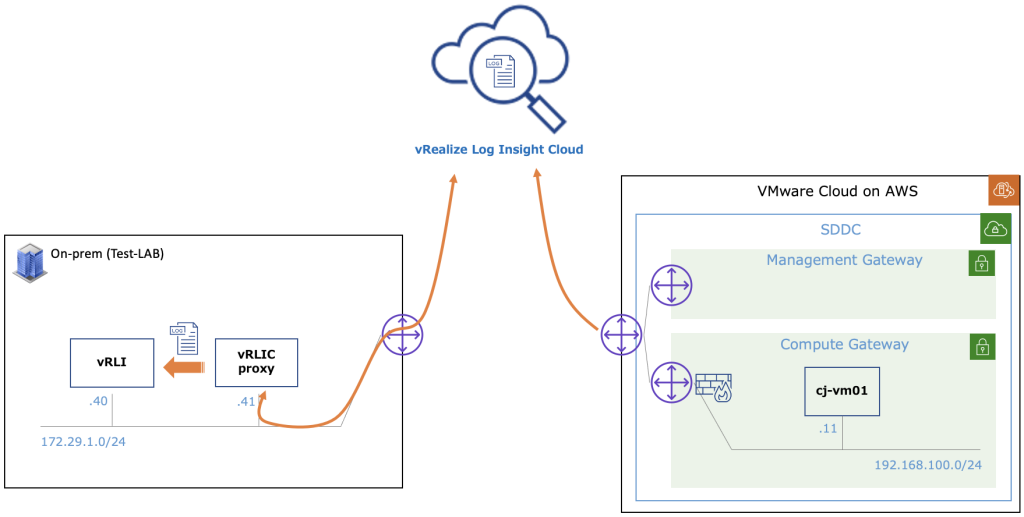

通常、vRLIC の利用を想定している場合、オンプレミスおよびクラウドのログを vRLIC に集約するケースが考えられますが、コンプライアンスなどの理由により、オンプレミス環境でのログ保持が必要なユースケースもあると思います。今回は、後者のユースケースをイメージして、下記シナリオにおける VMConAWS のログを vRLIC から vRLI へ転送する方法について紹介したいと思います。

- シナリオ 1

- VMConAWS コンソール上の操作ログを転送。

- シナリオ 2

- VMConAWS 上の仮想マシンの通信ログを転送。

イメージ図

注意事項

・本記事は、以下の環境バージョンにてテストを行ったものとなります。将来バージョンの差によって動作仕様などが異なる可能性がございます。

| SDDC | 1.16v2 |

| vRLIC proxy | 7.2.0.49483 (Build 18518224) |

| vRLI | 8.6.1 (Build 18983934) |

・本記事では、vRLI を事前にインストールしてあり該当内容については割愛させていただいています。vRLI 仮想アプライアンスをデプロイする形で簡単にインストール可能なため、詳細については公式 Docs をご参照ください。

・本テスト環境において、vRLIC proxy (以降、Cloud proxy) からインターネットへの Outbound 通信は、Any で許可しています。通常 Cloud proxy は下記 URL に対して TCP 443 アクセスを許可する必要があリます。

- *.vmware.com

- symphony-docker-external.jfrog.io

- ci-data-collector.s3.amazonaws.com

・VMConAWS の Firewall 操作を行う対象 SDDC の id は確認済みです。該当 SDDC id は、”VMConAWS コンソール > SDDC > Support タブ” より確認可能です。

・VMConAWS の Firewall 操作を行う対象ルール名 (cj-vm-out) および ID (4072) は確認済みです。

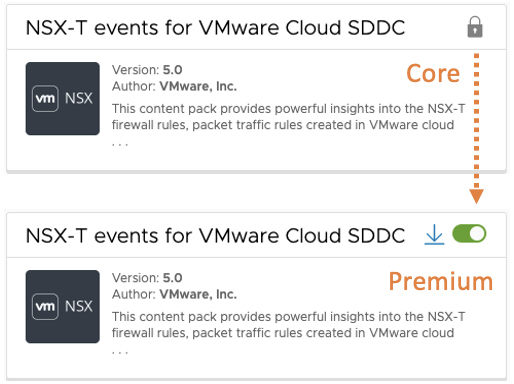

・vRLIC の Subscription (Core または Premium) によって使える機能が異なります。

手順

- オンプレミス環境への Cloud proxy デプロイ

- vRLIC 上のログ転送設定

- シナリオ 1 : VMConAWS の Gateway Firewall ルールの無効化操作

- vRLI へのログ転送確認

- シナリオ 2 : VMConAWS 上で稼働中の仮想マシンからの Outbound 通信ログ転送

1. オンプレミス環境への Cloud proxy デプロイ

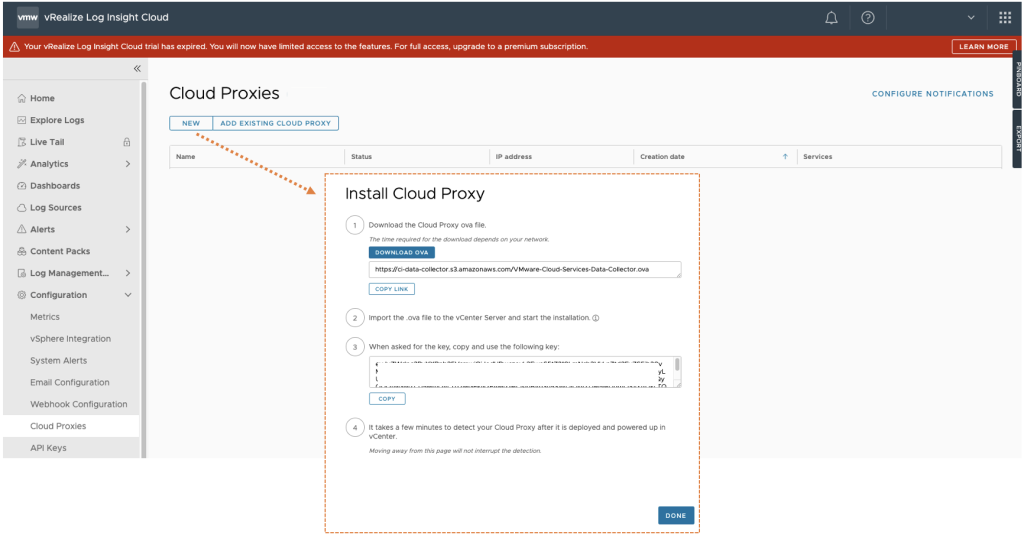

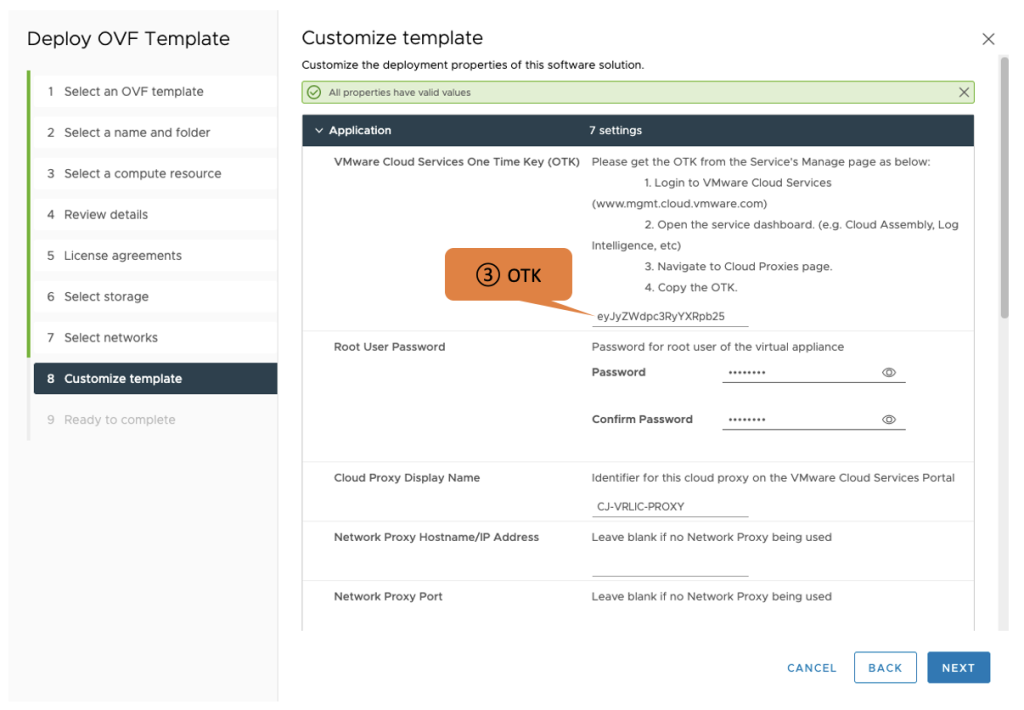

vRLIC コンソール > Configuration > Cloud Proxies > [NEW] より Cloud proxy の OVA (① DOWNLOAD または COPY LINK) および key (③ OTK) 情報を入手。

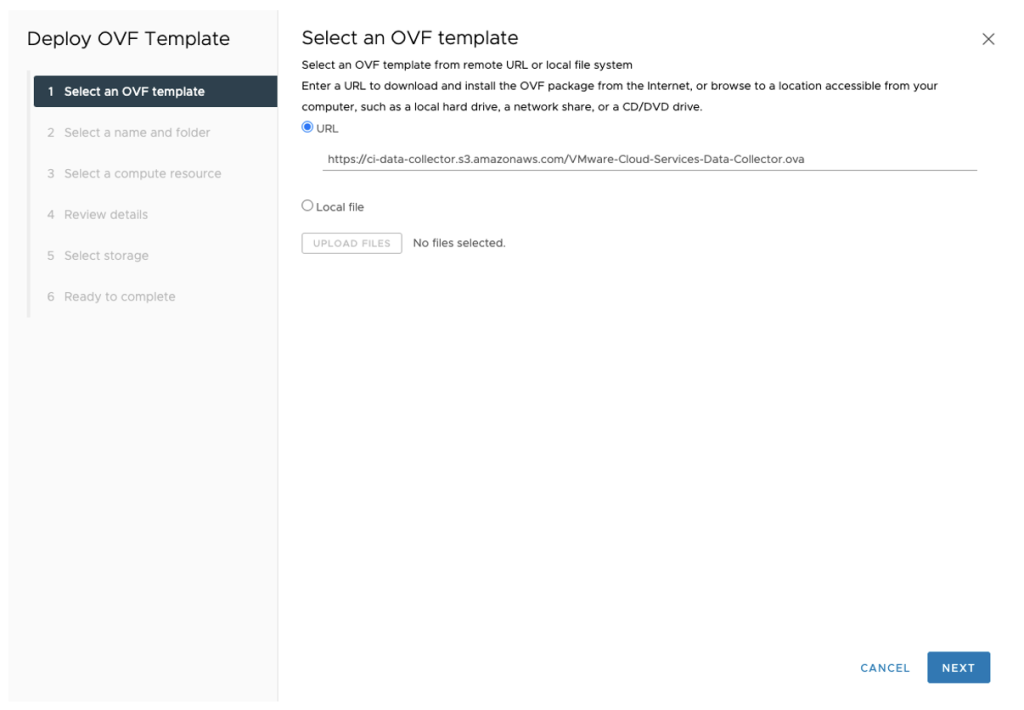

この後、下記の通りオンプレミス vSphere Client より、入手した Cloud proxy の OVA をデプロイします。ここでは、OVA のリンク指定のデプロイを実施しています。

“Source Verification” がポップアップされたら、”Yes” にて次へ進みます。以降は、下記内容の通常 OVF デプロイとなるため、割愛させていただきます。

1.Select an OVF template

2.Select a name and folder

#本テスト環境においては、"CJ-VRLIC-PROXY" という名にしてあります。

3.Select a compute resource

4.Review details

5.License agreements

6.Select storage

7.Select networks

8.Customize template

#次の画面で補足します。

9.Ready to complete

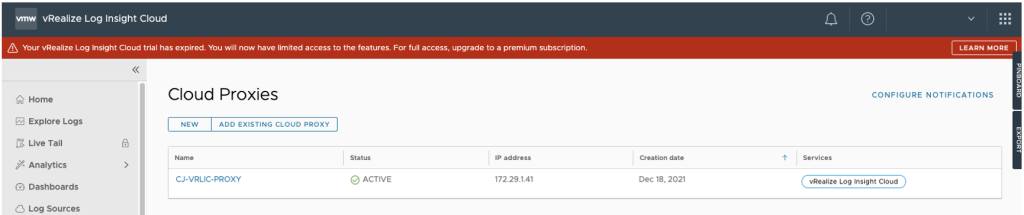

Cloud proxy デプロイ完了後、”Power On” にて起動すると、下記の通りデプロイした Cloud proxy (CJ-VRLIC-PROXY) が vRLIC コンソール上で “ACTIVE” 状態で表示されることが確認できます。#表示まで、しばらく時間がかかる場合があります。

2. vRLIC 上のログ転送設定

VMConAWS には vRLIC が付属していることもあり、VMConAWS 上の操作は自動で vRLIC 上にログが転送されるようになっています。そのため、上記無効操作を実施したログは、既に vRLIC 上に収集されている状態となります。

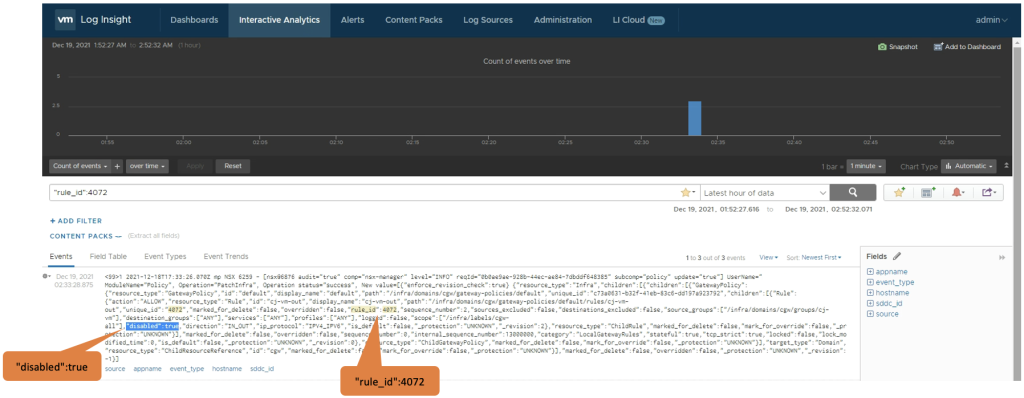

次は、vRLIC 上から上記無効化操作のログのみをフィルタリングし、オンプレミス vRLI へ転送する設定をしたいと思います。

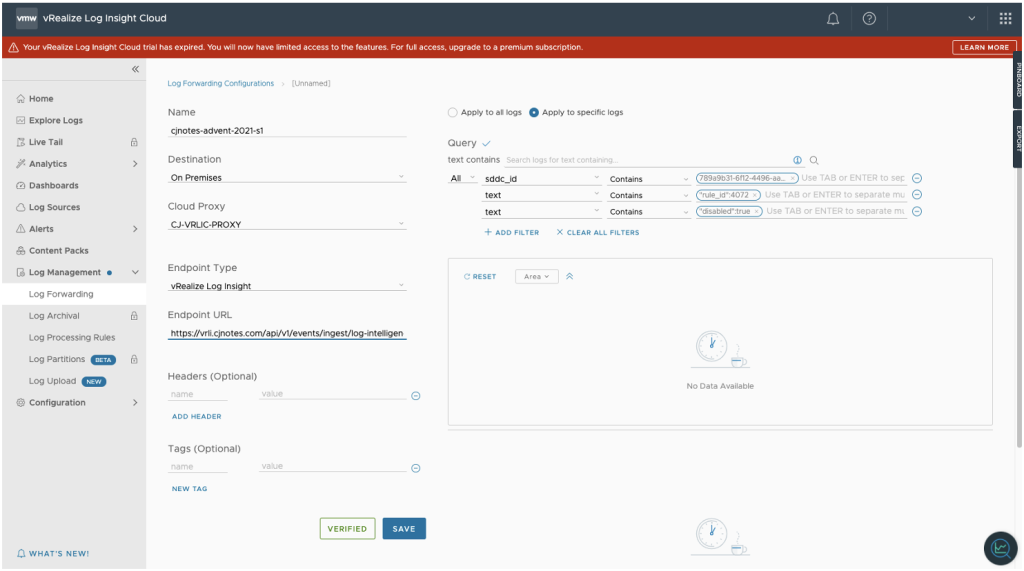

本テスト環境における入力パラメータは、下記の通りです。

| Name | cjnotes-advent-2021-s1 |

| Destination | On Premises |

| Cloud Proxy | CJ-VRLIC-PROXY |

| Endpoint Type | vRealize Log Insight |

| Endpoint URL | https://vrli.cjnotes.com/api/v1/events/ingest/log-intelligence |

Query は、下記の通りフィルタリング (ADD FILTER) しています。

| sddc_id | Contains | SDDC id 入力 |

| text | Contains | “rule_id”:4072 |

| text | Contains | “disabled”:true |

“VERIFY” にて問題がなければ、”SAVE” ボタンがクリック可能となりますので、設定を保存します。

Tip!

・Query 含めて "Optional" 外の項目が入力されていない場合、"Please fix errors below" メッセージが表示されます。

・"Endpoint URL" が間違っている場合は、"test-connection operation failed" メッセージが表示されます。特に現時点の公式 Docs には "https://" 表記がないですが、Endpoint へ接続するためには必須です。3. シナリオ 1 : VMConAWS の Gateway Firewall ルールの無効化操作

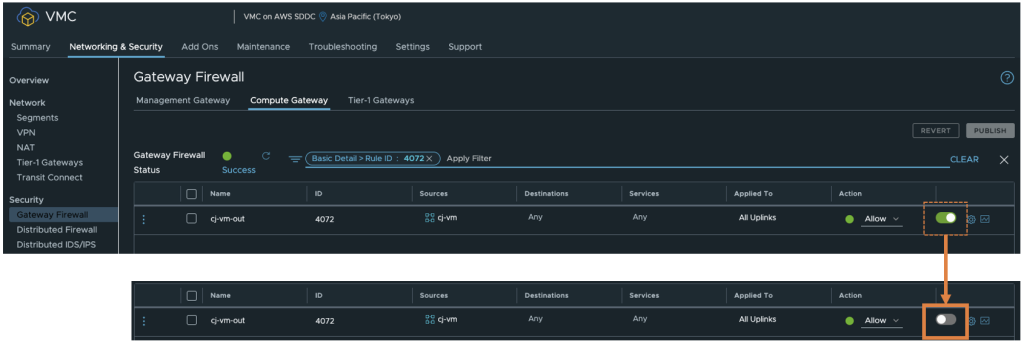

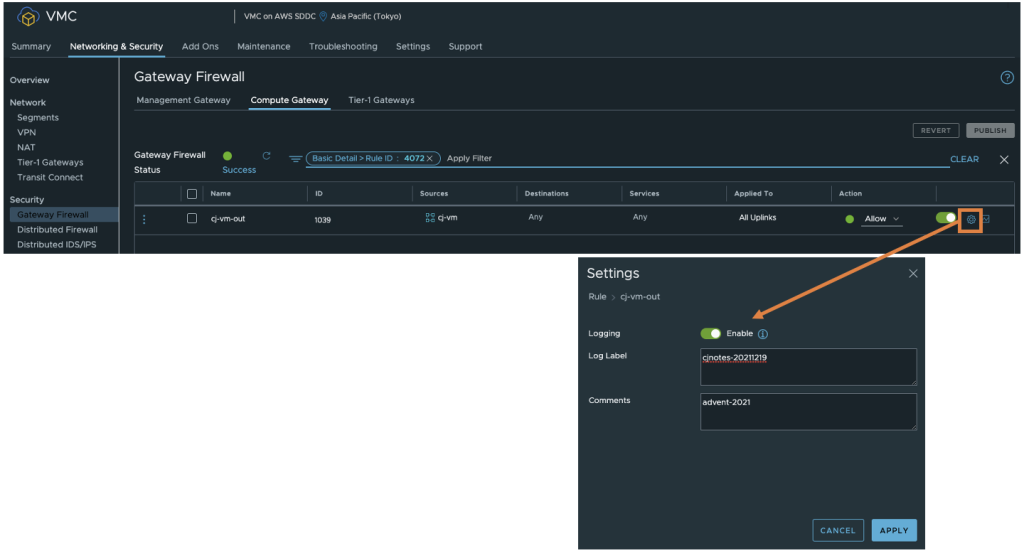

予め VMConAWS コンソールの Gateway Firewall に設定されている “cj-vm-out” ルールを、右側にあるトグルボタンにて無効にします。

4. vRLI へのログ転送確認

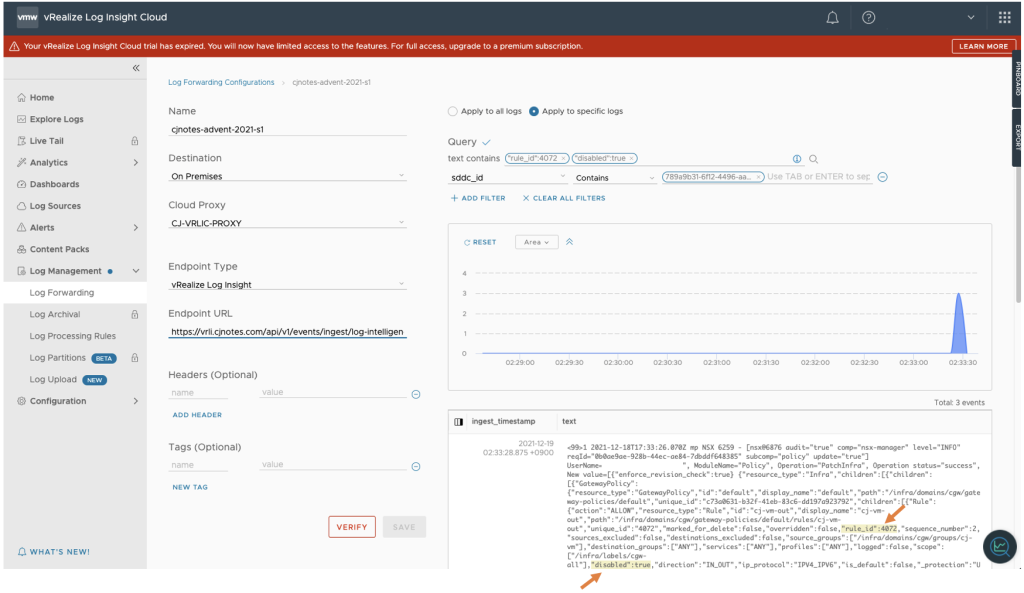

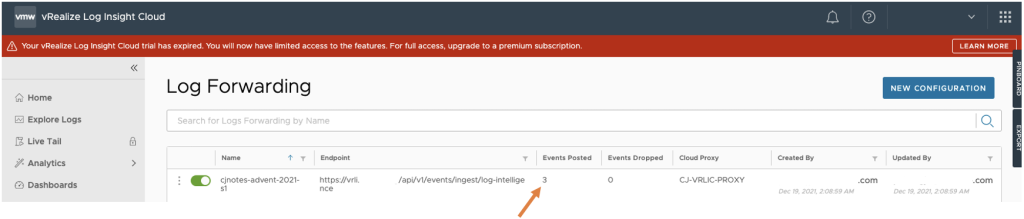

上記の手順 2 で作成した設定名の左側にある “:” をクリックし、”Edit” にて編集画面に遷移すると、下記の通り vRLIC 上で該当ログが取得されていることが確認できます。

また、Log Forwarding 画面には、該当転送設定の Events Posted ステータスに変化があることが確認できます。

では、オンプレミス vRLI へもログが転送されているか確認して見ましょう。

5. シナリオ 2 : VMConAWS 上で稼働中の仮想マシンからの Outbound 通信ログ転送

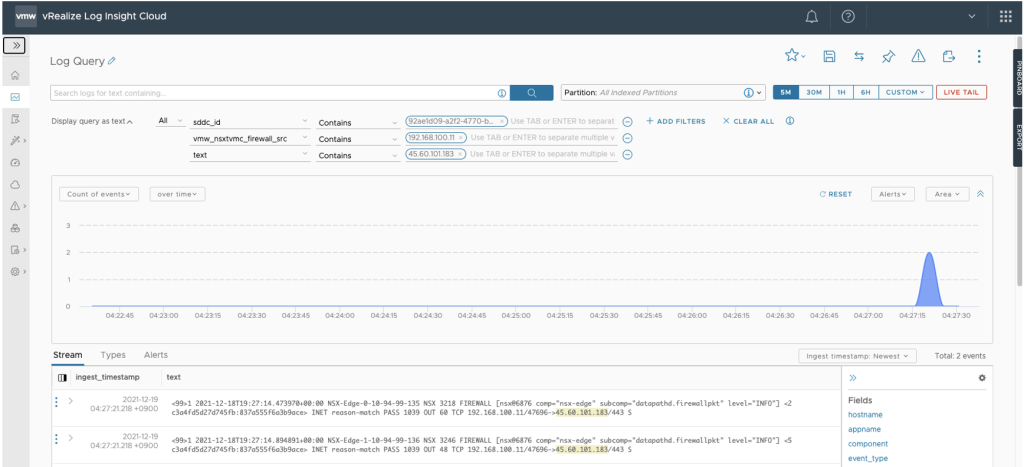

上記手順 2 を参考に、下記の通りフィルタリングを設定します。

| sddc_id | Contains | SDDC id 入力 |

| vmw_nsxtvmc_firewall_src | Contains | 192.168.100.11 |

| text | Contains | 45.60.101.183 |

※ “vmw_nsxtvmc_firewall_src” フィルタを使うためには、vRLIC の “Premium Subscription” へのアップグレード後、”NSX-T events for VMware Cloud SDDC” Content Packs の有効化が必要なようです。

続いて、今回は VMConAWS コンソール上の操作ログではなく、仮想マイン (cj-vm01) の通信ログとなるため、まずは vRLIC に収集されるように該当ルールの Logging 機能を有効にする必要があります。

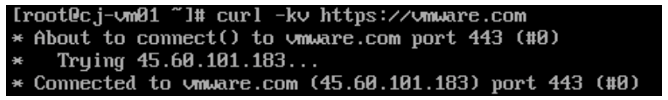

cj-vm01 から curl コマンドにて Outbound 通信を発生します。

vRLIC 上からは、下記の通信ログが確認でき、手順 4 と同じく vRLI へ転送されます。(vRLI 側での転送確認については割愛させていただきます。)

以上、vRLIC から vRLI へのログ転送の紹介でした。

vRLIC / vRLI は導入も簡単で、ログの一元管理から、トラブルシューティング際のツールとしても有効なサービス・製品だと思いますので、興味のある方はぜひ一度お試しいただければと思います。また、ログの保持構成などについて検討中の方にも、本記事が少しでもお役に立てれば嬉しいです。

明日の Advent Calendar は、Yuki Kawamitsu さんです。

[参考情報]

Audit Logs for VMware Cloud on AWS

Add or Modify Compute Gateway Firewall Rules

vRealize Log Insight Cloud Subscriptions and Billing

Port Requirements of Remote Cloud Proxy

[VMC on AWS] How to filter for NSX-T firewall logs in vRealize Log Insight Cloud (77537)