CJです。

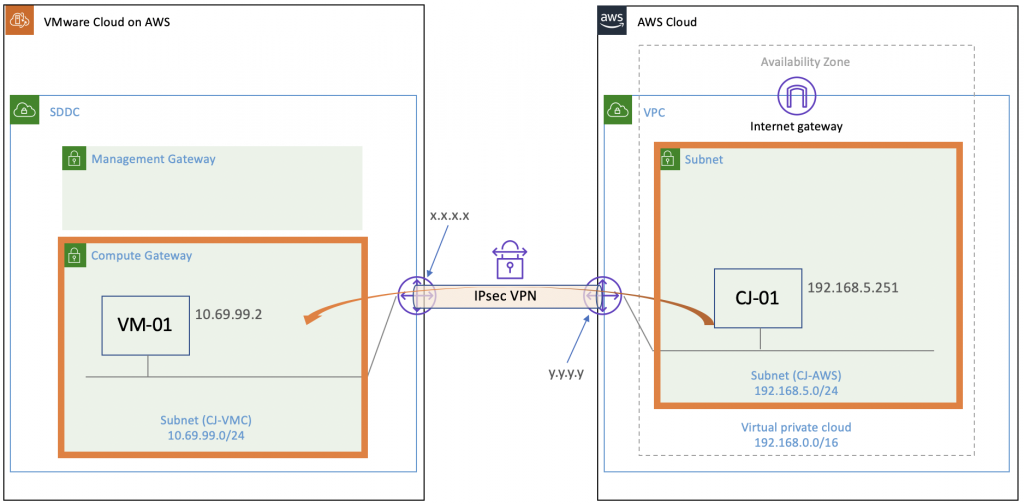

前回の Azure編に続き、今回は同じく VMware Cloud on AWS (以下、VMC on AWS) 環境とAWS環境を、IPsec VPN (Policy-based)でつなぐ方法について共有したいと思います。では、早速構成イメージ図からみて行きましょう。

構成イメージ図

#現時点の最新バージョンであり、NSX-T ベースとなっております。

事前準備

今回もパラメーターシートを事前に用意しましょう。

| VMC on AWS (SDDC) | AWS | |

| Public IPaddress | x.x.x.x | y.y.y.y |

| VPC CIDRs | – | 192.168.0.0/16 |

| Private Network | 10.69.99.0/24 | 192.168.5.0/24 |

| VM IPaddress | 10.69.99.2 | 192.168.5.251 |

| Encryption | AES 128 | AES 128 |

| Diffie Hellman | DH2 | DH2 |

| IKE version | IKEV1 | IKEV1 |

| SHA version | SHA1 | SHA1 |

| Pre-shared key | CJkey! | CJkey! |

| Firewall Rules | All Traffic 許可 (※今回はテストのため) | All Traffic 許可 (※今回はテストのため) |

設定の流れ

- AWS:VPCの作成

- AWS:Subnetの作成

- AWS:Route Tablesの設定

- AWS:Security Groupの設定

- AWS:Customer Gatewayの作成

- AWS:Virtual Private Gatewayの作成

- AWS:Site to Site VPN Connectionsの作成

- VMC on AWS:Groupsの作成

- VMC on AWS:Gateway Firewall (Compute Gateway)の設定

- VMC on AWS:Policy Based VPNの設定

※本記事において、AWSの詳細操作方法については、割愛させていただきます。

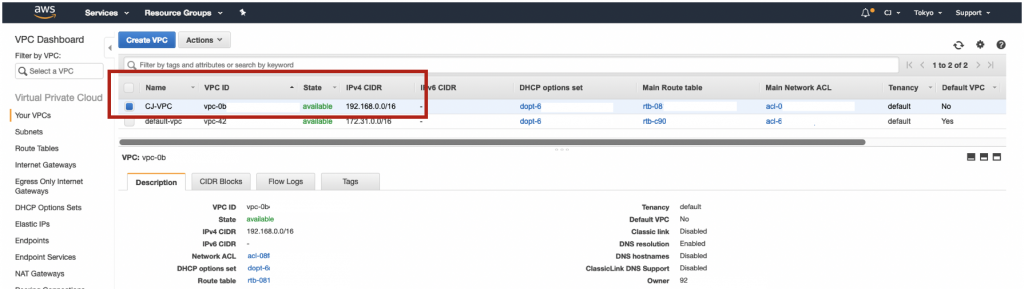

1.AWS:VPCの作成

VMC on AWS SDDCのManagement Subnetとして、”10.0.0.0/15″と”172.31.0.0/16″が予約されているため、重複しないようにAWS側のVPCを新規作成することをおすすめします。

VPCの作成画面から、パラメータシートのVPC CIDRs (192.168.0.0/16)を参照してVPCを作成します。すると、以下のようにVPCが作成されていることが確認できます。

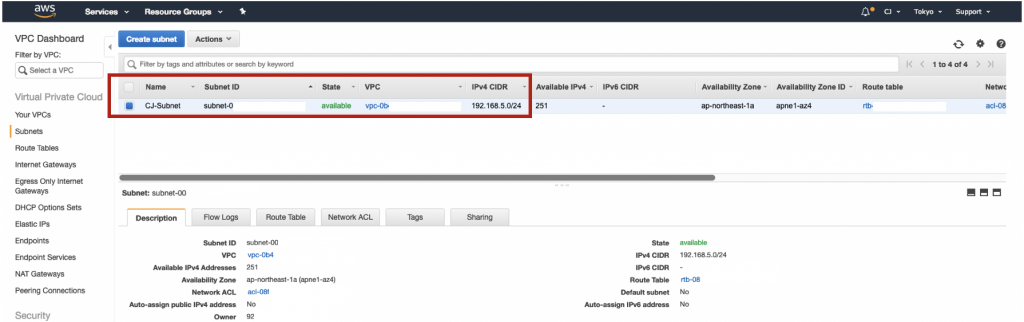

2.AWS:Subnetの作成

VPC Dashboard > Subnets より、パラメータシートのPrivate Network (192.168.5.0/24)を参照して Subnetを作成します。

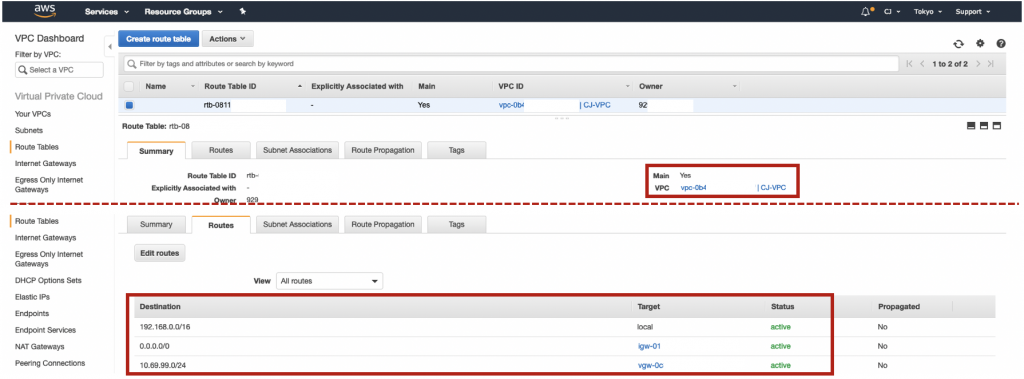

3.AWS:Route Tablesの設定

VPC Dashboard > Route Tables よりルーティングを設定します。

必要なルーティング情報は、以下の2つとなります。

・AWSの仮想マシンへSSH接続するため、”Destination:0.0.0.0/0″。

・VMC on AWS 側の仮想マシンが属しているPrivateNetwork、”Destination:10.69.99.0/24″。

#環境によっては、Internet Gatewaysを新規で作成したVPCへ再度紐づけを行う必要あり

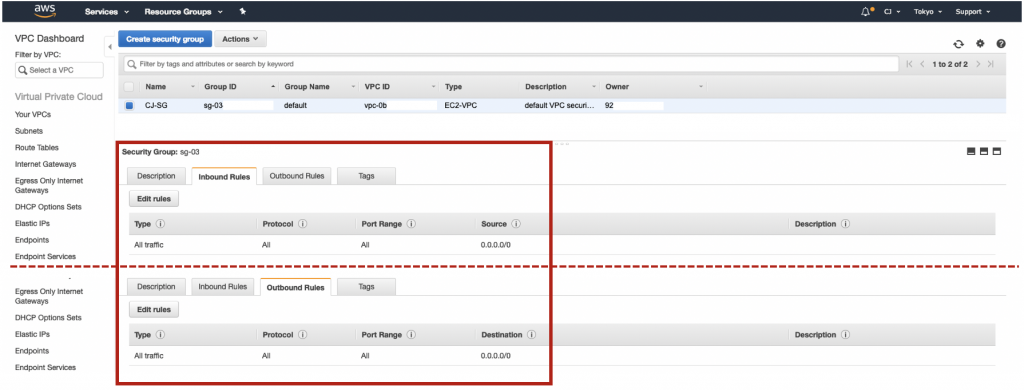

4.AWS:Security Groupの設定

VPC Dashboard > Security Group よりFirewallを設定します。

今回はテストのため、全てのトラフィックを許可してあります。各自の環境に合わせて適切に設定いただくことをおすすめします。

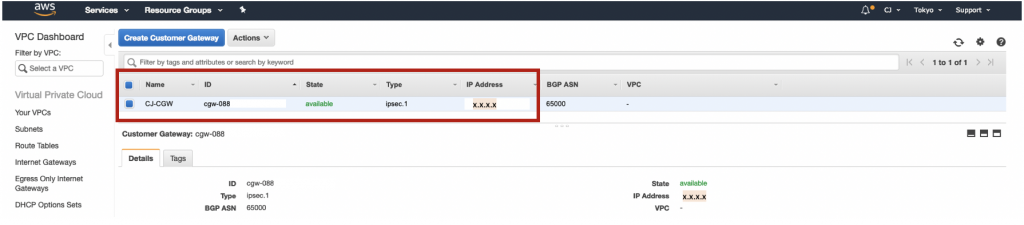

5.AWS:Customer Gatewayの作成

VPC Dashboard > Customer Gateway より、作成を行います。

#IPaddressは、VMC on AWS側の Public IPaddress を入力

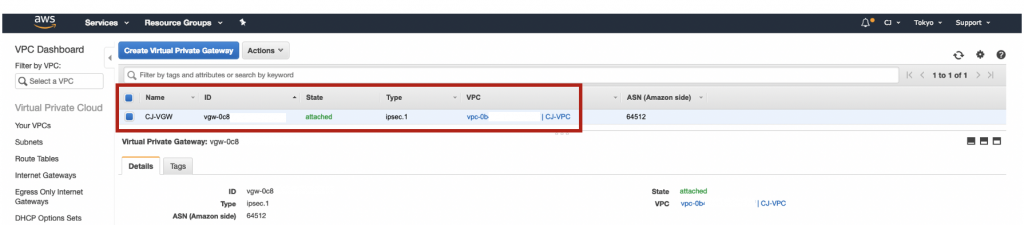

6.AWS:Virtual Private Gatewayの作成

VPC Dashboard > Virtual Private Gateway より、作成を行います。

#上記で作成したVPCへアタッチされていることを確認

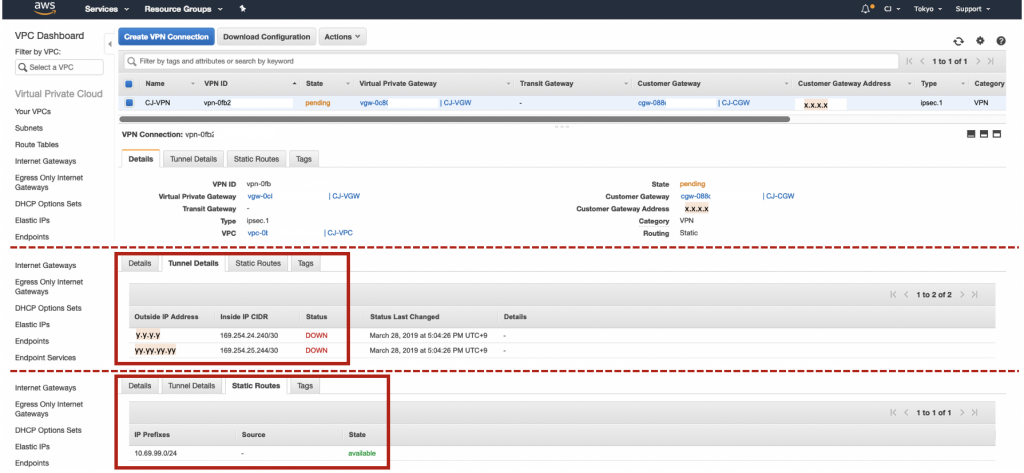

7.AWS:Site to Site VPN Connectionsの作成

VPC Dashboard > Site to Site VPN Connections より、VPNの設定を行います。

#まだ、VMC on AWS側のVPN設定がされていない状態のため、Statusが DOWN | pending 状態である

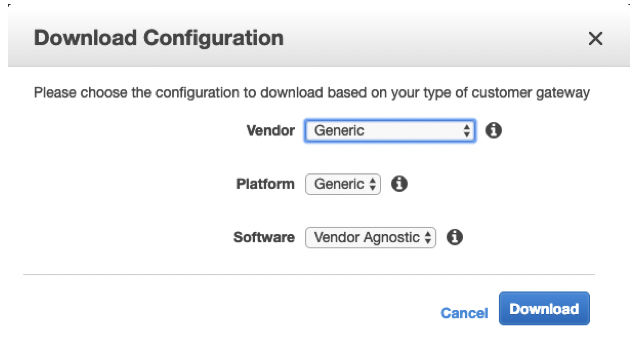

Download Configuration ボタンにて、AWS側のVPNパラメータ情報を確認

8.VMC on AWS:Groupsの作成

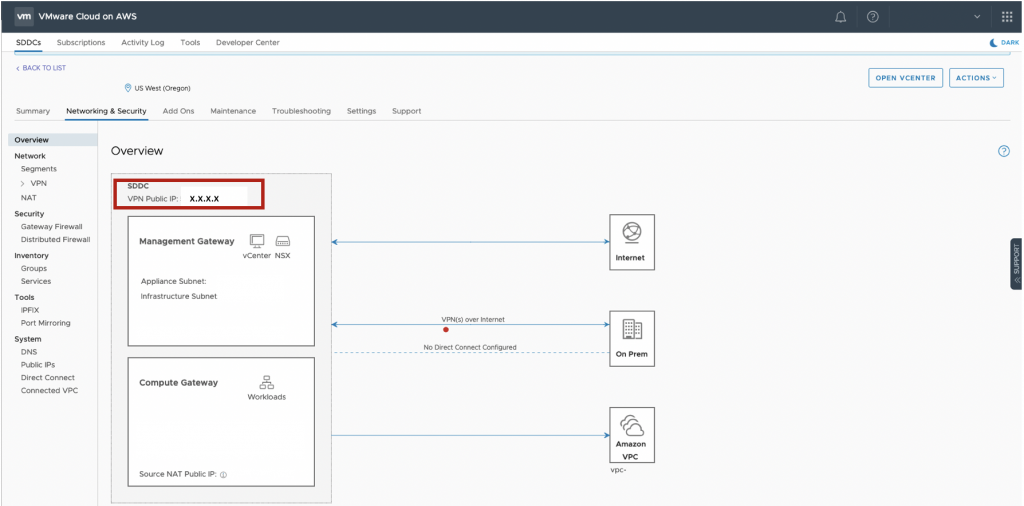

VMC on AWS SDDC > Networking & Security 上から設定を行います。また、こちらの画面にて VMC on AWS側の Public IPaddressが確認できます。

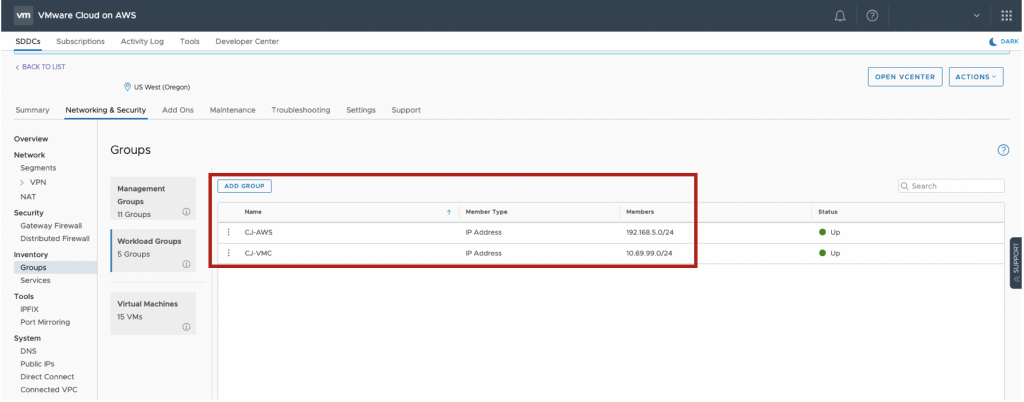

SDDC > Network & Security > Inventory > Groups より、両サイトの仮想マシンが属している Subnet 情報を指定して Groupを追加します。

9.VMC on AWS:Gateway Firewallの設定

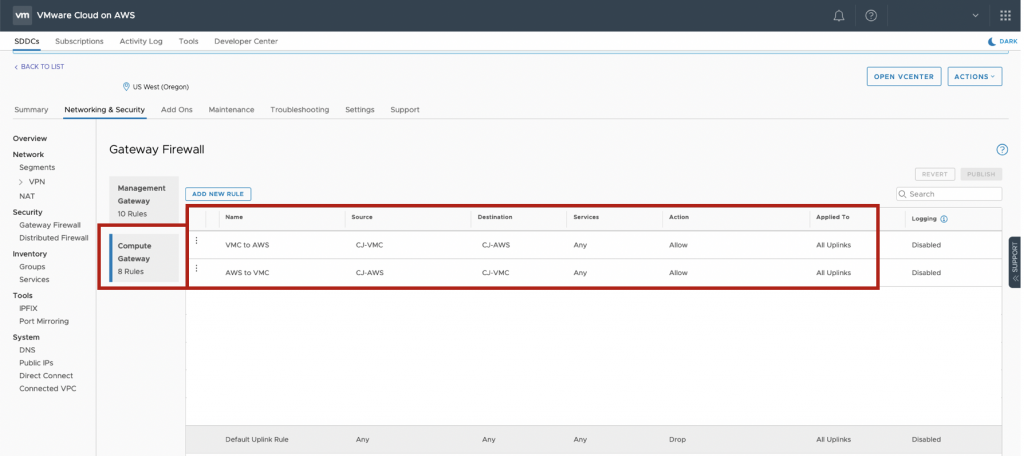

SDDC > Network & Security > Security > Gateway Firewall より、設定を行います。今回は “Compute Gateway”側の設定となります。

※Tip:Inbound & Outbound両方の設定が必要です。また、Policy-based VPNの設定を行う場合は Applied Toを “All Uplinks” にしてください。

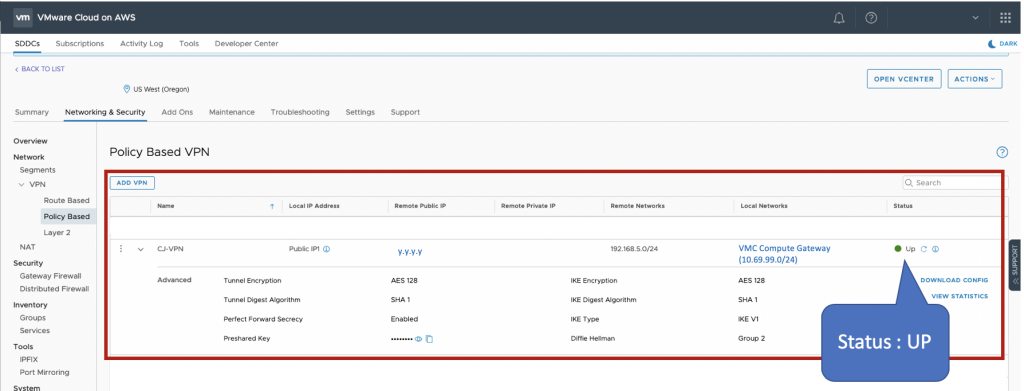

10.VMC on AWS:Policy Based VPNの設定

SDDC > Network & Security > Network > VPN > Policy Based より、設定を行います。

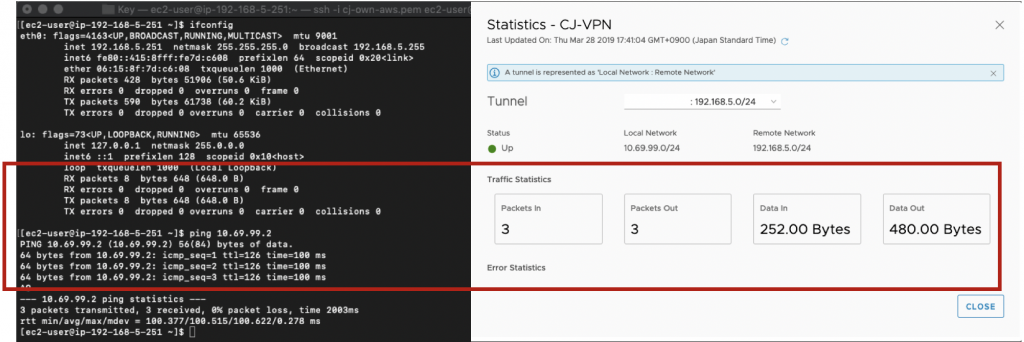

疎通確認 (完了)

AWS側の仮想マシン(CJ-01)から、VMC on AWS側の仮想マシン(VM-01)へ PINGにて疎通確認をします。

これで両サイト(US <–> Tokyo)間が、VPNで繋がって互いに通信ができることが確認できました。

いかがでしょうか。

各クラウドベンダーのUIが異なることから、多少難しく感じるかもしれないですが、基本原理は一緒です。また、VMC on AWS側もバージョンアップと共にUIがよりシンプルになっており、設定がとても簡単になりました。ぜひお試しください。

[参考情報]