この投稿は、vExperts Advent Calendar 2023 の 18 日目です。

今回は VMware HCX (以降、HCX) における Mobility Optimized Networking (以降、MON) が適用されるタイミングについて、検証内容をベースに共有したいと思います。

1. MON とは?

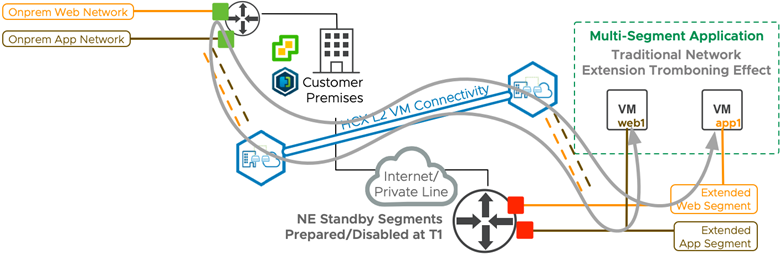

MON は、トロンボーン現象を回避するために有効な Network Extension サービスの機能です。イメージとしては下記の通りです。

MON 無効の場合 : オンプレミス側 Gateway 経由

クラウド上で、HCX L2 延伸セグメントに接続されている仮想マシンからの通信は、オンプレミス側 Gateway 経由の通信となります。

https://docs.vmware.com/en/VMware-HCX/4.8/hcx-user-guide/GUID-0E254D74-60A9-479C-825D-F373C41F40BC.html

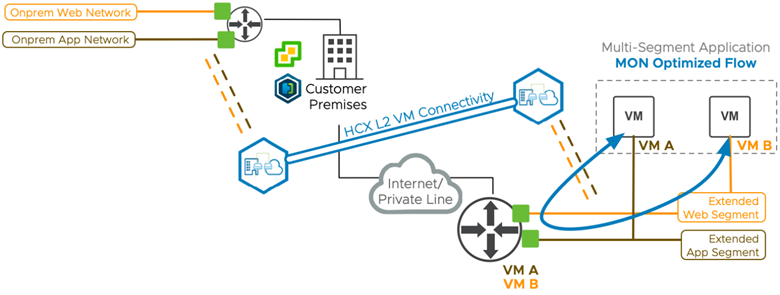

MON 有効の場合 : クラウド側 Gateway 経由

クラウド上で、HCX L2 延伸セグメントに接続されている仮想マシンからの通信は、クラウド側 Gateway 経由の通信となります。

https://docs.vmware.com/en/VMware-HCX/4.8/hcx-user-guide/GUID-0E254D74-60A9-479C-825D-F373C41F40BC.html

2. MON が適用されるタイミングとは?

結論から言うと、下記の条件で、手動または自動で MON が適用されます。

- 手動で MON の有効化が必要なケース :

- MON の有効化前に、HCX L2 延伸セグメントに接続している仮想マシン

- vMotion、RAV でクラウド側に移行 (HCX L2 延伸セグメントに接続) された仮想マシン

- 自動で MON の有効化が適用されるケース :

- MON 有効化済の HCX L2 延伸セグメントにアタッチした場合

3. 検証

ここからは、現時点の最新バージョンである HCX 4.8 での検証内容および関連 Tips の紹介となります。

3-1. MON 有効化前の状態

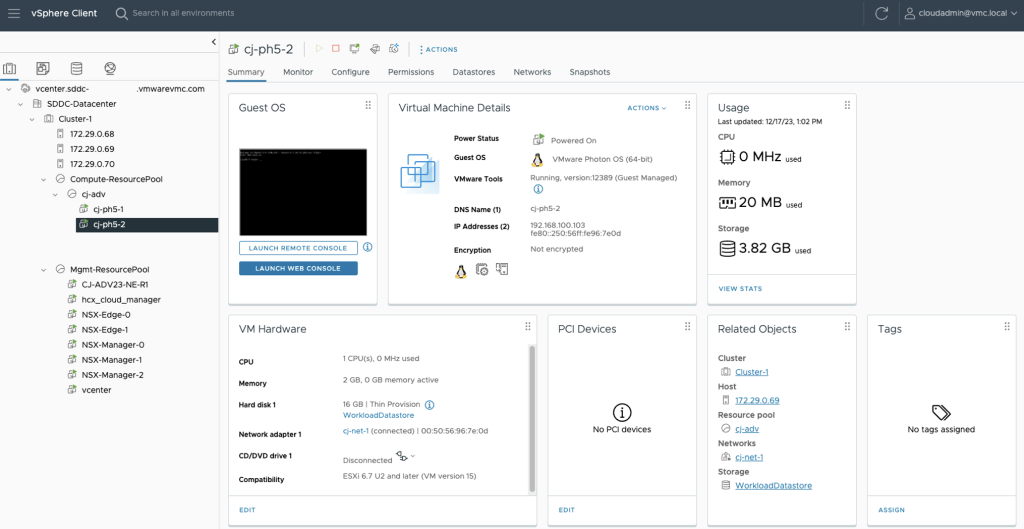

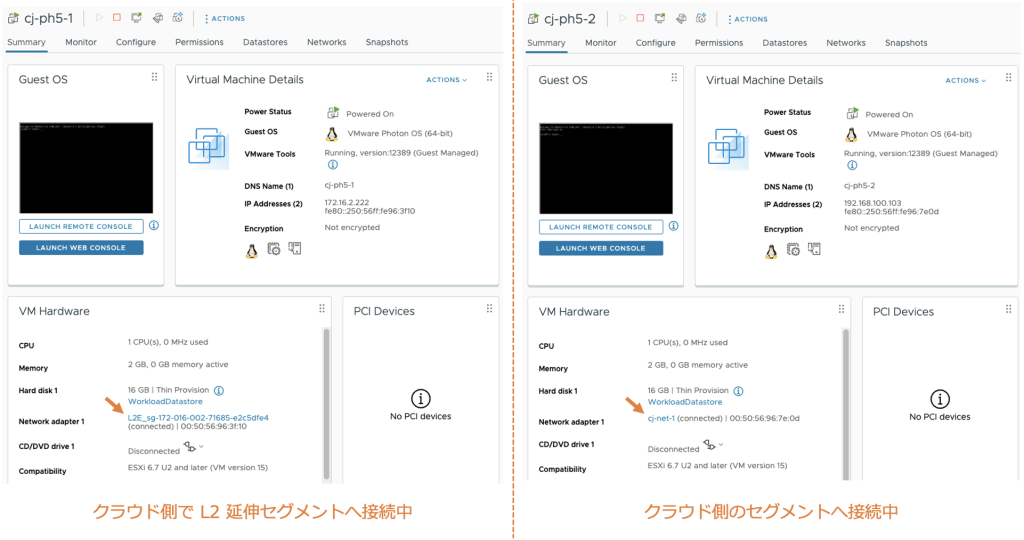

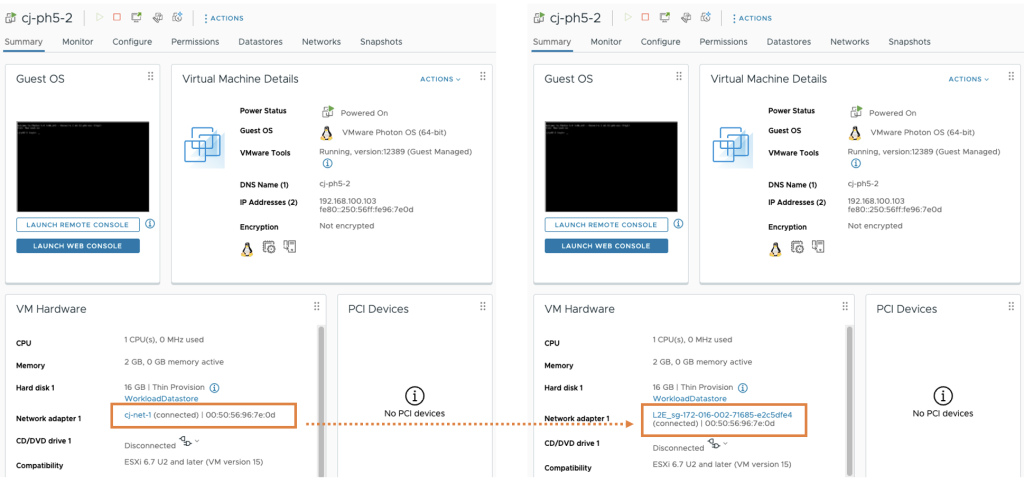

クラウド (VMware Cloud on AWS) 側にテスト用 VM 2 台が配置されており、1 台のみ HCX L2 延伸セグメントに接続されている状態となります。

| 仮想マシン名 | 接続中のセグメント名 |

| cj-ph5-1 | HCX L2 延伸セグメント (L2E_…) |

| cj-ph5-2 | cj-net-1 |

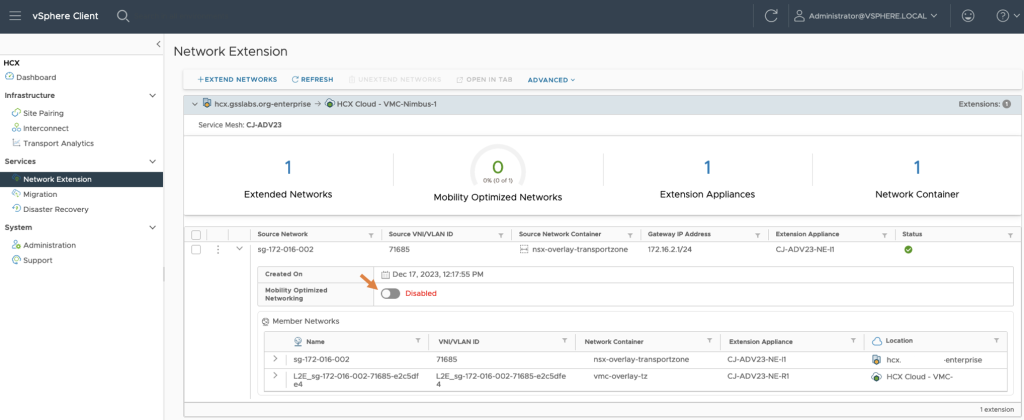

3-2. MON 有効化を実施

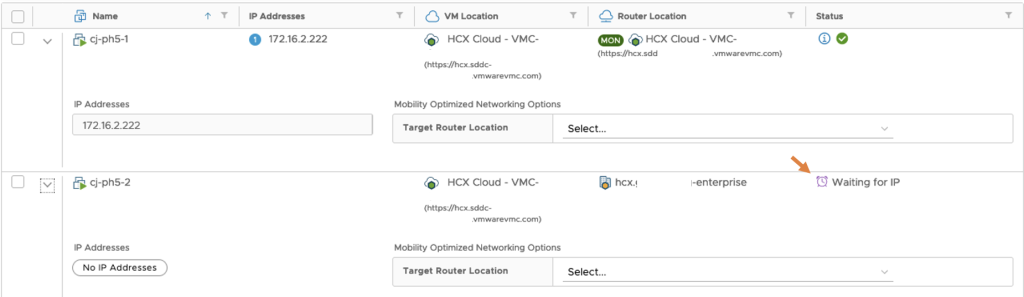

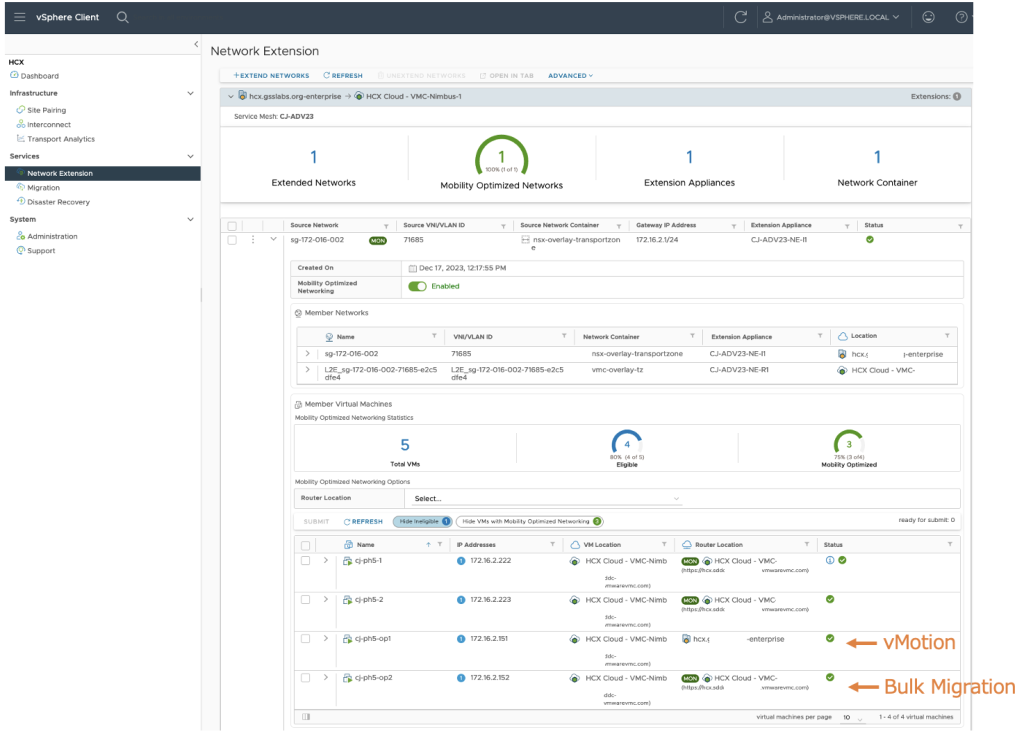

HCX Connector の Network Extension 画面で、”Mobility Optimized Networking トグルボタン > ENABLE” にて MON 有効化を実施します。そうすると、下記の通り MON が有効となり、MON オプション画面に L2 延伸セグメントに接続されている VM (cj-ph5-1) が表示されます。この時点では Router Location がオンプレミス Router となっており、まだ対象 VM には MON が適用されていない状態となります。

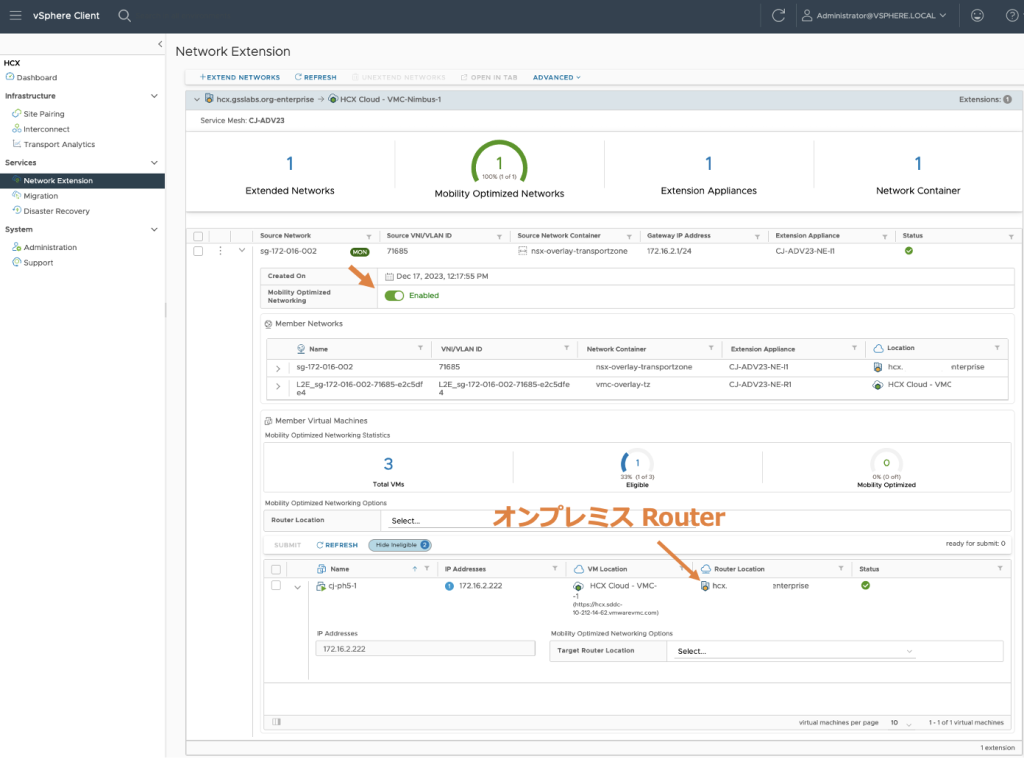

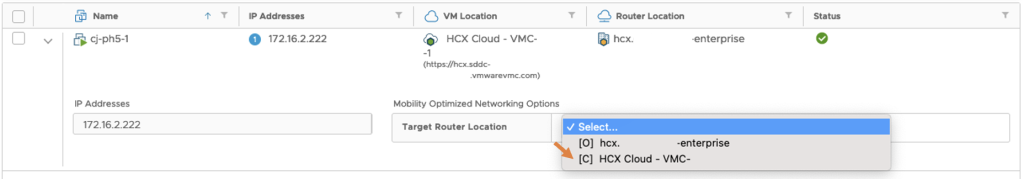

3-3. Router Location を変更 (オンプレミス > クラウド)

対象 VM (cj-ph5-1) における Target Router Location 設定をクラウドに変更し、SUBMIT にて適用します。

そうすると、下記の通り Router Location が、クラウド Router となり、”MON” アイコンが表示されて対象 VM (cj-ph5-1) に MON が適用される状態となります。なお、仮想マシンに対する MON の適用状況については、基本 Router Location がクラウド側となっており、”MON” アイコンが表示されていれば MON が適用されている状況となります。

3-4. “cj-ph5-2” VM に L2 延伸セグメントをアタッチ

クラウド側セグメント (cj-net-1) に接続中の VM (cj-ph5-2) を L2 延伸セグメント (L2E_…) にアタッチします。

すると、MON オプション画面に “cj-ph5-2” VM が表示されるものの、Router Location にはオンプレミス Router が設定されており、Status が “Waiting for IP” と表示されます。

Tips !

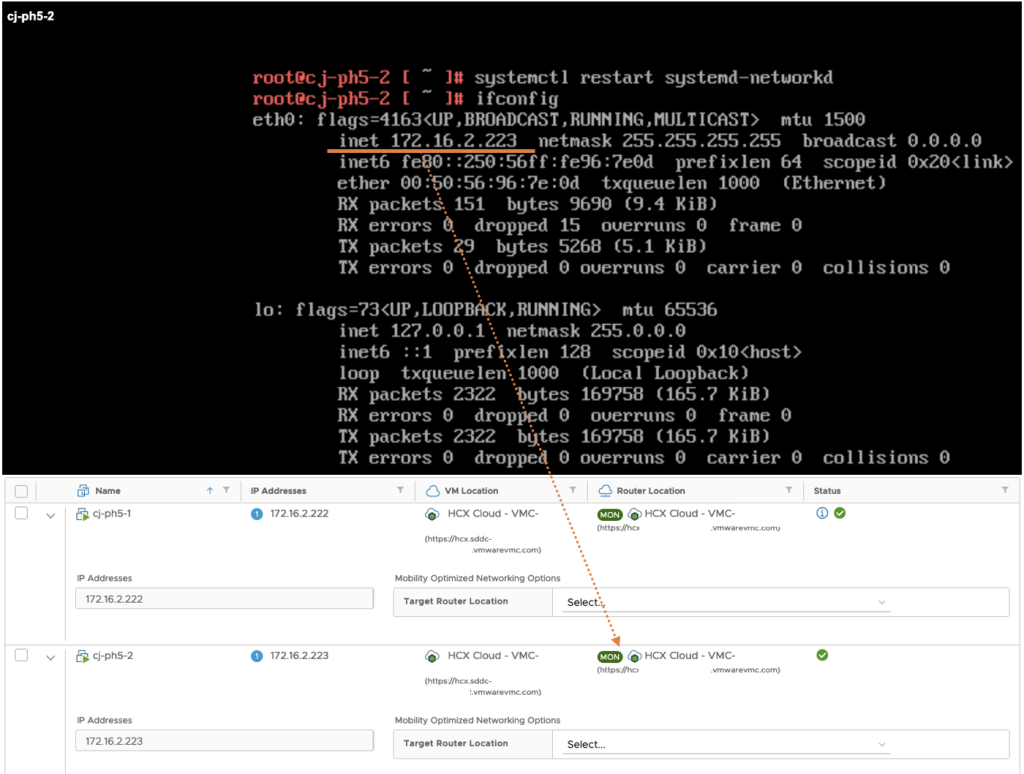

上記 “Waiting for IP” と表示される事象は、ゲスト OS 内の IP アドレスが、L2 延伸セグメントの CIDR 範囲 (本記事の例. 172.16.2.0/24) 外となっていることに起因した事象となります。

ゲスト OS の IP アドレスを CIDR 範囲内のものに変更すると、下記の通り対象 VM (cj-ph5-2) に MON が適用されます。もし L2 延伸セグメントにアタッチする前にゲスト OS 内で L2 延伸 CIDR 範囲内の IP アドレスが設定されている場合は、”Waiting for IP” のステータスにはならず、直ちに MON が適用される状態となります。

また、ゲスト OS 内の VMware Tools が停止している場合も “Waiting for IP” ステータス表示となります。

その他、cj-ph5-1 の Status 箇所に表示されている “i” アイコンは、最後の変更が表示されるものとなります。

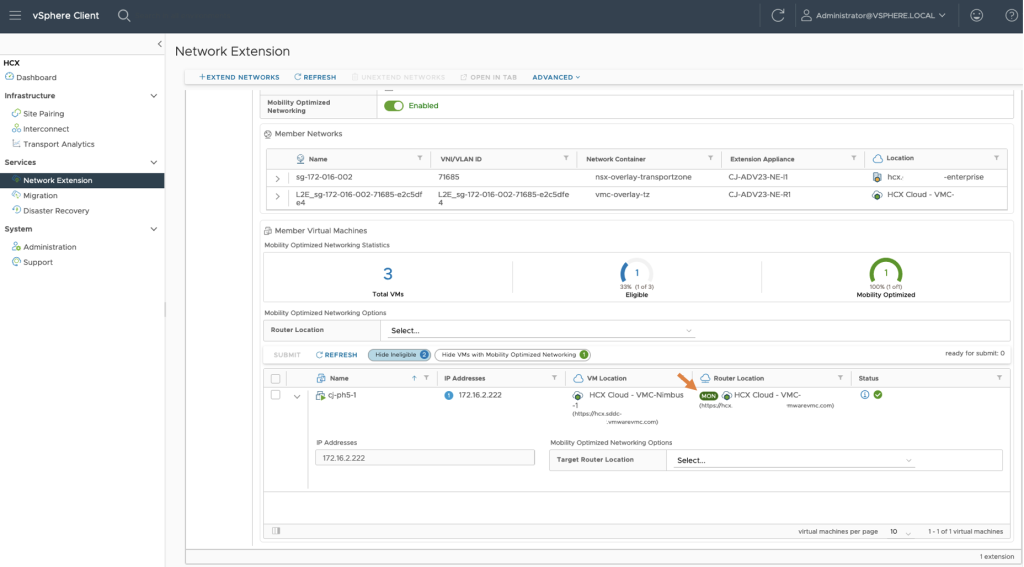

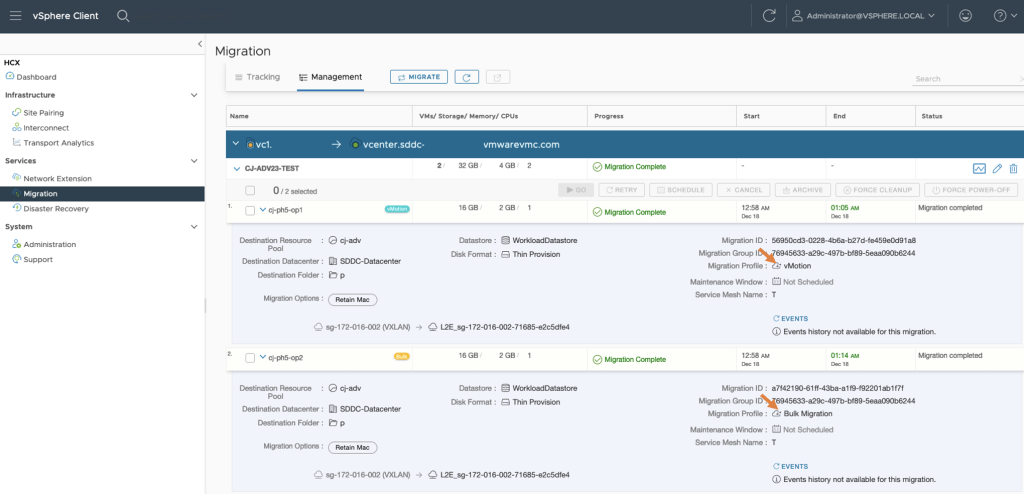

3-5. オンプレミス VMs を、クラウドへ移行

オンプレミスで L2 延伸セグメントに接続中の下記 VMs をクラウド (VMConAWS) へ vMotion および Bulk Migration で移行し、移行後の MON 適用状況を確認します。

| 仮想マシン名 | 移行タイプ |

| cj-ph5-op1 | vMotion |

| cj-ph5-op2 | Bulk Migration |

移行完了後、下記の通り vMotion で移行してきた VM (cj-ph5-op1) の Router Location がオンプレミス Router となっており、手動で MON の有効化が必要なことがわかります。上記 3-3 の手順で Router Location をクラウド Router に変更すると、MON が適用されます。

以上、HCX MON が仮想マシンに適用されるタイミングについて、検証内容をベースにご紹介させていただきました。

本記事が、HCX MON を含む移行計画を準備中の方などに少しでもお役に立てれば嬉しいです。

明日の Advent Calendar は、Irie さんです。

[参考情報]

About Mobility Optimized Networking

Configuring Mobility Optimized Networking

Requirements and Limitations for Mobility Optimized Networking Topologies